Cybercrimeinfo.nl (ccinfo.nl) is een onafhankelijk platform en is niet verbonden aan de Nederlandse Politie, AIVD of MIVD.

Powered by RedCircle

Powered by RedCircle

Hackers verstoren Belgische overheidswebsites en kwetsbaarheden in populaire systemen ontdekt

Op 21 oktober werd de website van het Belgische parlement getroffen door een aanval, waarbij de toegang tijdelijk werd geblokkeerd. Deze aanval werd geclaimd door de hacker groep HEZI RASH, die eerder bekend stond om soortgelijke aanvallen. De impact op de werking van het parlement is nog niet volledig bekend, maar het benadrukt de kwetsbaarheid van overheidswebsites voor dit soort verstoringen. Naast België werden ook andere websites in Turkije getroffen, waaronder die van de Turkse defensie.

Op internationaal niveau heeft de Russische hacker groep Salt Typhoon een aanval uitgevoerd op een Europees telecombedrijf. De hackers gebruikten een beveiligingslek om toegang te krijgen tot het systeem en installeerden schadelijke software. Gelukkig werd de aanval snel opgemerkt en verholpen, maar het incident toont de geavanceerde technieken van cybercriminelen.

Er zijn verschillende ernstige kwetsbaarheden ontdekt in systemen die wereldwijd gebruikt worden. Een van de kwetsbaarheden is gevonden in bepaalde beveiligingsapparaten van Zyxel, waardoor hackers toegang kunnen krijgen tot gevoelige gegevens, zelfs wanneer extra beveiliging zoals tweefactor authenticatie is ingeschakeld. Bedrijven worden geadviseerd om de toegang tot deze systemen te beperken totdat er een oplossing is.

Daarnaast is er een kwetsbaarheid ontdekt in apparaten van TP Link, waardoor hackers op afstand commando’s kunnen geven zonder dat een wachtwoord nodig is. Dit vergroot het risico op misbruik.

Er is ook een ernstige kwetsbaarheid gevonden in een populair softwarepakket, waarmee hackers op afstand schadelijke code kunnen uitvoeren. Dit kan leiden tot ernstige problemen, zoals het stelen van vertrouwelijke informatie. Gebruikers van deze software wordt aangeraden om snel de nieuwste versie te installeren om zichzelf te beschermen.

COLDRIVER en Star Blizzard breiden aanvallen uit op non profitorganisaties en overheden

Phishingaanvallen, waarbij hackers proberen inloggegevens te stelen door zich voor te doen als betrouwbare bronnen, blijven zich ontwikkelen. In plaats van alleen emails sturen, gebruiken hackers nu bijvoorbeeld versleutelde documenten en kalenders om slachtoffers te misleiden en ze naar gevaarlijke websites te leiden.

Daarnaast proberen hackers steeds vaker de beveiliging van accounts, zoals multifactor authenticatie (MFA), te omzeilen. MFA is een extra beveiligingsmaatregel waarbij gebruikers niet alleen hun wachtwoord invoeren, maar ook een code ontvangen op hun telefoon. Hackers ontwikkelen nieuwe manieren om deze extra stap te omzeilen.

Een andere dreiging is de verkoop van schadelijke software, die wordt gebruikt om grote netwerken van computers (botnets) te creëren. Deze netwerken kunnen worden gebruikt voor bijvoorbeeld DDoS aanvallen, waarbij websites worden overspoeld met verkeer zodat ze crashen.

De Russische hackergroep COLDRIVER heeft zijn aanvallen geüpgraded met nieuwe soorten schadelijke software. Deze groep richt zich op belangrijke doelwitten zoals medewerkers van non profitorganisaties en beleidsadviseurs. De groep probeert inloggegevens van deze doelwitten te stelen om gevoelige informatie te verkrijgen.

Daarnaast heeft een andere Russische groep, Star Blizzard, zijn aanvallen verscherpt en richt zich nu op overheidsinstanties en journalisten. De aanvallen maken gebruik van valse beveiligingspagina's om slachtoffers te misleiden en schadelijke software te installeren.

Autoriteit Persoonsgegevens waarschuwt voor AI chatbots die stemadvies geven

De Autoriteit Persoonsgegevens (AP) heeft een waarschuwing afgegeven tegen het gebruik van AI chatbots voor stemadvies. De AP waarschuwt dat chatbots, die advies geven over politiek stemmen, vaak niet transparant zijn en vertekende informatie kunnen verstrekken. Dit kan de verkiezingsresultaten beïnvloeden, vooral als de chatbots een voorkeur hebben voor bepaalde politieke partijen. De AP benadrukt dat er strengere regels nodig zijn voor het gebruik van AI in de politiek.

Cybercrimeinfo maakt deze week een overzicht van de partijprogramma’s voor de aankomende verkiezingen, waarbij wordt gekeken naar de cybersecurity en digitale weerbaarheid van de verschillende programma’s. Dit overzicht zal binnenkort te lezen zijn op de website van Cybercrimeinfo en wordt geplaatst in de sectie "Vraag van de Week."

Ook is er een Europese publieke DNS dienst genaamd dns0.eu stopgezet door een gebrek aan middelen. Gebruikers wordt aangeraden over te stappen naar een andere EU dienst genaamd DNS4EU, die bescherming biedt tegen cyberdreigingen.

De afgelopen dag heeft een aantal ernstige cyberdreigingen en incidenten opgeleverd die de kwetsbaarheid van overheidsinstellingen, bedrijven en gebruikers wereldwijd benadrukken. De groeiende dreigingen van Russische hackergroepen, de evolutie van cyberaanvallen met nieuwe schadelijke software en geavanceerde phishingtechnieken, blijven een grote zorg. Het is belangrijk dat bedrijven en overheden hun systemen blijven verbeteren en beschermen tegen dergelijke dreigingen.

Dit was het voor vandaag! Tot morgen! En als je het interessant vond, stuur het dan door naar je vrienden en collega’s.

Ontdek meer over cybercrime en het darkweb in onze uitgebreide bibliotheek. Voor een gestructureerd overzicht van relevante onderwerpen kun je terecht op onze onderwerpenpagina, waar je een alfabetisch gerangschikte lijst vindt.

Meer gedetailleerde technische variant:

DDoS aanval op Belgisch parlement en geavanceerde cyberespionage door Salt Typhoon

Op 21 oktober werd het Belgische parlement getroffen door een DDoS aanval, geclaimd door de hackergroep HEZI RASH. De aanval was gericht op het verstoren van de toegang tot verschillende websites, waarbij het parlement een prominent doelwit was. De impact van de aanval op de werking van het parlement is nog niet volledig bekend, maar dergelijke aanvallen benadrukken de kwetsbaarheid van overheidswebsites voor verstoringen. Naast België werden ook andere doelwitten aangevallen, waaronder de Turkse defensie en het Istanbul Expo Center, maar de schade in België blijft de aandacht trekken.

Internationaal heeft de Russische cyberespionagegroep Salt Typhoon een aanval uitgevoerd op een Europees telecombedrijf. De aanval, die plaatsvond in juli 2025, begon met de exploitatie van een Citrix kwetsbaarheid. De aanvallers wisten zich verder in te werken door gebruik te maken van SoftEther VPN en introduceerden Snappybee malware, vermoedelijk een opvolger van de eerder gebruikte ShadowPad malware. Ondanks dat de aanval tijdig werd ontdekt en verholpen, toont het incident de geavanceerde tactieken van deze Russische groep.

Kritieke kwetsbaarheden in Zyxel, TP Link en Apache Syncope bedreigen wereldwijde veiligheid

Er zijn diverse kritieke kwetsbaarheden ontdekt die organisaties wereldwijd kunnen treffen. Zo is er een ernstige kwetsbaarheid in de Zyxel ATP en USG serie firewalls, aangeduid als CVE-2025-9133. Deze kwetsbaarheid maakt het mogelijk om systeemconfiguraties in te zien, zelfs wanneer tweefactor authenticatie (2FA) is ingeschakeld. Het risico is aanzienlijk, aangezien gevoelige informatie zoals wachtwoorden en netwerkinstellingen kan worden gestolen. Organisaties wordt geadviseerd om externe toegang te blokkeren en configuraties te auditen om datalekken te voorkomen.

Daarnaast is er een kritieke kwetsbaarheid gevonden in TP Link Omada Gateways (CVE-2025-6542), die aanvallers in staat stelt om op afstand commando’s uit te voeren. Er is geen authenticatie vereist voor misbruik, waardoor de kans op exploitatie groot is. Het is dringend aanbevolen om de nodige patches te installeren om verdere risico’s te voorkomen.

Een andere belangrijke kwetsbaarheid betreft de Apache Syncope Groovy RCE kwetsbaarheid (CVE-2025-57738). Deze kwetsbaarheid in het opensource identiteitsbeheersysteem Apache Syncope maakt het mogelijk voor aanvallers om op afstand code uit te voeren via de Groovy scriptingfunctie. Het probleem ontstaat doordat er geen beveiligingsomgeving is voor Groovy scripts, waardoor aanvallers kwaadaardige code kunnen uploaden die draait met volledige systeemprivileges. Gebruikers wordt geadviseerd direct te upgraden naar de nieuwste versie van Apache Syncope.

Ivanti heeft 13 kwetsbaarheden onthuld in hun Endpoint Manager software. Twee van deze kwetsbaarheden kunnen leiden tot remote code execution en privilege escalation, met mogelijk ernstige gevolgen, aangezien de software vaak als centraal beheersysteem wordt gebruikt. Ivanti heeft klanten aangespoord om snel te upgraden naar de nieuwste versie, aangezien er momenteel geen patches beschikbaar zijn voor de getroffen versies.

De VS meldt actief misbruik van beveiligingslek in Oracle E-Business Suite (CVE-2025-61884). De kwetsbaarheid betreft een server side request forgery (SSRF) die ongeautoriseerde toegang tot gevoelige gegevens mogelijk maakt. Het Amerikaanse CISA heeft bevestigd dat aanvallers deze kwetsbaarheid actief misbruiken om vertrouwelijke informatie te stelen. Dit benadrukt de noodzaak voor snelle patching, aangezien meer dan honderd organisaties wereldwijd getroffen zouden zijn.

Phishing met versleutelde PDF’s en gedecentraliseerde botnet malware vormen nieuwe risico’s

Phishingaanvallen blijven evolueren, met nieuwe technieken die door cybercriminelen worden toegepast. Zo worden versleutelde PDF bestanden met QR codes steeds vaker gebruikt om gebruikers naar kwaadaardige websites te leiden. Ook worden oude phishingtechnieken, zoals agenda spamming, opnieuw toegepast. Cybercriminelen sturen emails met lege kalenderuitnodigingen, die verborgen links bevatten die na acceptatie leiden naar phishingwebsites.

Met de toename van multifactor authenticatie (MFA) bij organisaties, proberen aanvallers nieuwe manieren te vinden om MFA te omzeilen. Phishing sites worden ontwikkeld die zowel wachtwoorden als eenmalige wachtwoorden (OTP’s) proberen te stelen, waardoor gebruikers kwetsbaar blijven voor aanvallen.

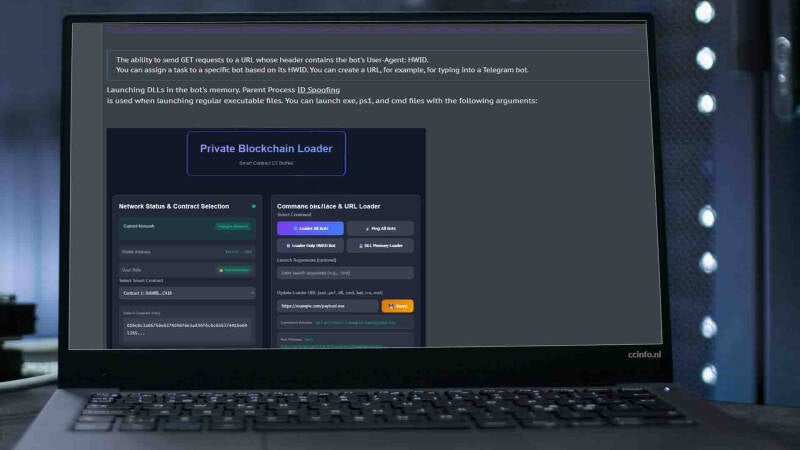

Een andere dreiging is de verkoop van gedecentraliseerde botnet loader malware op het Darkweb. Deze malware maakt het mogelijk voor cybercriminelen om botnets te creëren en te gebruiken voor DDoS aanvallen en andere schadelijke activiteiten. Aangezien de malware via een gedecentraliseerd netwerk werkt, wordt het moeilijker voor beveiligingssystemen om het te detecteren en te stoppen, wat de risico’s voor organisaties wereldwijd vergroot.

Er zijn ook nieuwe phishingaanvallen via valse vacatureaanbiedingen die gericht zijn op het stelen van Facebook inloggegevens. Aanvallers gebruiken valse aanbiedingen voor functies zoals Social Media Manager van bekende merken zoals KFC en Red Bull om slachtoffers te misleiden. De aanvallers sturen emails die lijken te komen van vertrouwde afzenders en leiden de slachtoffers naar valse inlogpagina’s, waar hun Facebook gegevens worden gestolen.

Een andere belangrijke dreiging is de PassiveNeuron cyberespionagecampagne, die wereldwijd overheids-, financiële en industriële servers aanvalt. De aanvallende groep maakt gebruik van APT implantaten zoals Neursite en NeuralExecutor, en de Cobalt Strike tool. De aanvallen richten zich vaak op kwetsbaarheden in Microsoft SQL servers en maken gebruik van bruteforce aanvallen op databaseaccounts. Deze campagne benadrukt de geavanceerde technieken die door cyberespionage groepen worden ingezet om vertrouwelijke informatie te verkrijgen.

COLDRIVER en Star Blizzard intensiveren aanvallen met nieuwe malwarefamilies

De Russische staatsondersteunde hackergroep COLDRIVER heeft zijn aanvallen versterkt met nieuwe malwarefamilies, waaronder NOROBOT, YESROBOT en MAYBEROBOT. Deze malware werd vanaf mei 2025 ontwikkeld en verspreid via ClickFix lures, waarbij gebruikers werden misleid om schadelijke PowerShell opdrachten uit te voeren. De groep richt zich voornamelijk op het verzamelen van inloggegevens van belangrijke doelwitten zoals NGO medewerkers en beleidsadviseurs. COLDRIVER past zijn tactieken voortdurend aan om detectie te vermijden en zijn spionageactiviteiten voort te zetten.

Star Blizzard, een andere Russische hackergroep, heeft zijn aanvallen geïntensiveerd met de inzet van NoRobot en MaybeRobot malware. Deze malware wordt verspreid via social engineering aanvallen en richt zich op overheidsinstanties en journalisten. De aanvallen maken gebruik van valse CAPTCHA pagina’s om slachtoffers te misleiden en schadelijke software uit te voeren. De aanvallen worden vermoedelijk gefaciliteerd door de Russische inlichtingendienst FSB, wat de geopolitieke spanning rondom cyberespionage verhoogt.

AI chatbots in politieke besluitvorming en de opkomst van geavanceerde cyberdreigingen

De Autoriteit Persoonsgegevens (AP) heeft recent een waarschuwing uitgebracht tegen het gebruik van AI chatbots voor stemadvies. De AP benadrukt dat chatbots die stemadvies bieden vaak niet transparant zijn en vertekende informatie kunnen geven. Dit kan leiden tot een vertekend verkiezingsresultaat, vooral als chatbots een sterke bias vertonen ten opzichte van bepaalde politieke partijen. De waarschuwing benadrukt de noodzaak van strengere regels voor het gebruik van AI systemen bij politieke besluitvorming.

Cybercrimeinfo maakt deze week een overzicht van alle partijprogramma's voor de aankomende verkiezingen, waarbij wordt gekeken naar de cybersecurity en digitale weerbaarheid van de verschillende programma's. Dit overzicht zal binnenkort op de website van Cybercrimeinfo te lezen zijn en komt te staan in de sectie "Vraag van de Week."

Een ander belangrijk bericht betreft de stopzetting van de Europese publieke DNS dienst dns0.eu, die werd gelanceerd door een Franse non profitorganisatie. De stopzetting is te wijten aan een gebrek aan tijd en middelen. Gebruikers worden aangemoedigd om over te stappen naar DNS4EU, een door de EU aangeboden DNS dienst, die een soortgelijke bescherming biedt tegen cyberdreigingen.

De afgelopen dag heeft een aantal ernstige cyberdreigingen en incidenten opgeleverd die de kwetsbaarheid van overheidsinstellingen, bedrijven en gebruikers wereldwijd benadrukken. De groeiende dreigingen van Russische en Chinese hackergroepen, de evolutie van cyberaanvallen met nieuwe malwarefamilies en geavanceerde phishingtechnieken, blijven een grote zorg. Kwetsbaarheden in netwerkapparaten en systemen blijven een risico voor organisaties die onvoldoende beveiliging hebben. De waarschuwing van de Autoriteit Persoonsgegevens over AI chatbots benadrukt de noodzaak voor strengere regels en een meer doordachte aanpak van digitale beveiliging in politieke besluitvorming.

Dit was het voor vandaag! Tot morgen! En als je het interessant vond, stuur het dan door naar je vrienden en collega’s.

Bron: Cybercrimeinfo (ccinfo.nl)

Altijd op de hoogte

Ontvang dagelijks het Cyber Journaal tussen 12:00 en 14:00 uur (behalve op zondag). Schrijf je in en ontvang het automatisch in je mailbox:

Door de drukte kan het wat langer duren voordat het inschrijfformulier wordt geladen.