EN: Click here or click 'CHOOSE YOUR LANGUAGE' and then choose your language using Google's translation bar at the top of this page ↑

Cybercrimeinfo.nl (ccinfo.nl) is geen onderdeel van de Nederlandse Politie. Lees hier meer over wie wij zijn.

In de afgelopen week heeft de cyberwereld een reeks verontrustende incidenten meegemaakt die de kwetsbaarheid van zowel bedrijven als individuen benadrukken. De Lazarus Group, berucht om hun financiële misdrijven, heeft maar liefst $240 miljoen aan cryptogeld verduisterd binnen een tijdsbestek van 104 dagen. Daarnaast hebben ransomwaregroepen niet alleen ORBCOMM's vrachtwagenparkbeheer verstoord, maar ook innovatieve methoden toegepast om helpdesks te manipuleren en Multi-Factor Authenticatie (MFA) systemen te ondermijnen.

In Nederland was de gemeente Alkmaar het slachtoffer van CEO-fraude, met een verlies van €236.000. De KNVB heeft ook bevestigd dat ze losgeld hebben betaald aan de LockBit ransomwaregroep, een feit dat al eerder was gerapporteerd door Cybercrimeinfo.

Op het gebied van online advertenties zijn er nep-Cisco Webex Google Ads ontdekt die tracking templates exploiteren om malware te verspreiden. Caesars Entertainment was eveneens gedwongen om miljoenen te betalen na een ransomware-aanval. Ondertussen hebben dreigingsactoren hun tactieken aangepast en zijn overgeschakeld op phishingaanvallen via Microsoft Teams.

Wat betreft technologische kwetsbaarheden, een nieuwe malware genaamd MetaStealer bedreigt nu Intel-gebaseerde macOS-systemen en is in staat om Apple's XProtect te omzeilen. Een andere verontrustende ontwikkeling is WiKI-Eve, een nieuwe WiFi-aanval die numerieke wachtwoorden kan onderscheppen met een nauwkeurigheid van tot 90%.

Tot slot is er een nieuwe 'Sponsor' malware ontdekt afkomstig van een Iraanse hackersgroep, die is geïnfiltreerd in 34 internationale organisaties.

Hieronder vindt u het volledige overzicht van deze en andere cyberaanvallen die de afgelopen week hebben plaatsgevonden.

Week overzicht slachtoffers

| Slachtoffer | Cybercriminelen | Website | Land | Sector | Publicatie datum darkweb ↑ |

|---|---|---|---|---|---|

| Retail House | Ragnar_Locker | www.retailhouse.co.uk | United Kingdom | Miscellaneous Manufacturing Industries | 17-sep.-23 |

| Delta Group | 8BASE | www.deltagroup.com.au | Australia | Construction | 17-sep.-23 |

| TransTerra | CiphBit | www.transterra.nl | Poland | Motor Freight Transportation | 16-sep.-23 |

| Marston Domsel | CiphBit | www.marston-domsel.com | Germany | Chemical Producers | 16-sep.-23 |

| faithfamilyacademy.org | LockBit | faithfamilyacademy.org | USA | Educational Services | 16-sep.-23 |

| piramidal.com.br | LockBit | piramidal.com.br | In progress | Engineering Services | 16-sep.-23 |

| commercialfluidpower.com | LockBit | commercialfluidpower.com | USA | In progress | 16-sep.-23 |

| ipsenlogistics.com | LockBit | ipsenlogistics.com | Germany | Transportation Services | 16-sep.-23 |

| glat.zapweb.co.il | LockBit | glat.zapweb.co.il | Israel | Food Products | 16-sep.-23 |

| michalovich.co.il | LockBit | michalovich.co.il | Israel | Construction | 16-sep.-23 |

| motsaot.co.il | LockBit | motsaot.co.il | Israel | Miscellaneous Services | 16-sep.-23 |

| gsaenz.com.mx | LockBit | gsaenz.com.mx | Mexico | Chemical Producers | 16-sep.-23 |

| eljayoil.com | LockBit | eljayoil.com | USA | Oil, Gas | 16-sep.-23 |

| energyinsight.co.za | LockBit | energyinsight.co.za | South Africa | Measuring, Analyzing, Controlling Instruments | 16-sep.-23 |

| mehmetceylanyapi.com.tr | LockBit | mehmetceylanyapi.com.tr | Turkiye | Wholesale Trade-durable Goods | 16-sep.-23 |

| aeroportlleida.cat | LockBit | aeroportlleida.cat | Spain | Transportation By Air | 16-sep.-23 |

| lamaisonmercier.com | LockBit | lamaisonmercier.com | France | Food Products | 16-sep.-23 |

| neolaser.es | LockBit | neolaser.es | Spain | Furniture | 16-sep.-23 |

| perfectlaw.com | LockBit | perfectlaw.com | USA | IT Services | 16-sep.-23 |

| milbermakris.com | LockBit | milbermakris.com | USA | Legal Services | 16-sep.-23 |

| FinDec | BlackCat (ALPHV) | www.findec.com | USA | Security And Commodity Brokers, Dealers, Exchanges, And Services | 16-sep.-23 |

| gov.la | RansomedVC | gov.la | Laos | General Government | 15-sep.-23 |

| pelicanwoodcliff.com | LockBit | pelicanwoodcliff.com | Canada | Real Estate | 15-sep.-23 |

| hillsboroughschools.org | LockBit | hillsboroughschools.org | USA | Educational Services | 15-sep.-23 |

| hollandspecial | BlackCat (ALPHV) | hollandspecial.com | USA | Motor Freight Transportation | 15-sep.-23 |

| St Margaret's Prep | 8BASE | www.stmargaretsprep.org.uk | United Kingdom | Educational Services | 15-sep.-23 |

| SMWLLC.COM | CL0P | smwllc.com | USA | Management Services | 15-sep.-23 |

| Steelforce | Trigona | www.steelforce.eu | Belgium | Wholesale Trade-durable Goods | 15-sep.-23 |

| wdgroup.com.my | ThreeAM | wdgroup.com.my | Malaysia | Mining | 15-sep.-23 |

| pvbfabs.com | ThreeAM | pvbfabs.com | USA | Construction | 15-sep.-23 |

| intechims.com | ThreeAM | intechims.com | USA | Business Services | 15-sep.-23 |

| zero-pointorganics.com | ThreeAM | zero-pointorganics.com | USA | Agriculture | 15-sep.-23 |

| visitingphysiciansnetwork.com | ThreeAM | visitingphysiciansnetwork.com | USA | Health Services | 15-sep.-23 |

| clearwaterlandscape.com | ThreeAM | clearwaterlandscape.com | USA | Management Services | 15-sep.-23 |

| MGM Resorts International | BlackCat (ALPHV) | mgmresorts.com | USA | Lodging Places | 14-sep.-23 |

| etsi.uy | Knight | etsi.uy | Uruguay | Unknown | 14-sep.-23 |

| American Steel & Aluminum Co., Inc. | Akira | www.asafab.com | USA | Wholesale Trade-durable Goods | 14-sep.-23 |

| Ja Quith | MONTI | www.jaquith.com | USA | Aerospace | 14-sep.-23 |

| East Baking | MONTI | eastbaking.com | USA | Food Products | 14-sep.-23 |

| carthagehospital.com | LockBit | carthagehospital.com | USA | Health Services | 14-sep.-23 |

| Fondation Vincent De Paul | NoEscape | www.fondation-vincent-de-paul.org | France | Health Services | 14-sep.-23 |

| EDUCAL, SA de CV | NoEscape | www.educal.com.mx | Mexico | Publishing, printing | 14-sep.-23 |

| EnPOS | STORMOUS | enpos.com.tr | Turkiye | Electronic, Electrical Equipment, Components | 14-sep.-23 |

| Harmonic Accounting | CiphBit | www.harmonicteam.com | Canada | Accounting Services | 13-sep.-23 |

| Imperador S.R.L | CiphBit | www.imperadorlogistics.com | Moldova | Motor Freight Transportation | 13-sep.-23 |

| Waterford Retirement Residence | CiphBit | www.waterfordretirement.com | In progress | Social Services | 13-sep.-23 |

| Shelly Engineering Metal Work | CiphBit | www.shelleyengineering.co.uk | United Kingdom | Metal Industries | 13-sep.-23 |

| RSV Centrale Bvba | CiphBit | www.rsv-centrale.be | Belgium | Engineering Services | 13-sep.-23 |

| Soprovise | CiphBit | soprovise.fr | France | Construction | 13-sep.-23 |

| clearcreek.org | LockBit | clearcreek.org | USA | Membership Organizations | 13-sep.-23 |

| Dpc & S | PLAY | www.dpconsulting.com | USA | Business Services | 13-sep.-23 |

| Carpet One | PLAY | www.stradwickscarpetonenorthbay.com | Canada | Home Furniture, Furnishings, And Equipment Stores | 13-sep.-23 |

| Elwema Automotive | PLAY | www.elwema.de | Germany | Transportation Equipment | 13-sep.-23 |

| Benefit Management INC | Knight | Unknown | Unknown | Unknown | 13-sep.-23 |

| Tanachira Group | Knight | www.tanachira.co.th | Thailand | Apparel And Accessory Stores | 13-sep.-23 |

| Solano-Napa Pet Emergency Clinic | Knight | www.solanopetemergency.com | USA | Miscellaneous Services | 12-sep.-23 |

| Morgan Smith Industries LLC | Knight | morgansmithllc.com | USA | Lumber And Wood Products | 12-sep.-23 |

| Decarie Motors Inc | Knight | www.decarie.com | USA | Automotive Dealers | 12-sep.-23 |

| Financial Services Commission | BLACK SUIT | www.fscjamaica.org | Jamaica | Public Finance, Taxation, And Monetary Policy | 12-sep.-23 |

| Accuride | Akira | www.accuridecorp.com | USA | Transportation Equipment | 12-sep.-23 |

| SAC Finance | RansomHouse | www.sacfinance.com | USA | Non-depository Institutions | 12-sep.-23 |

| Abbeyfield | INC Ransom | abbeyfieldatbraintree.co.uk | United Kingdom | Social Services | 12-sep.-23 |

| M-Extend / MANIP | BlackCat (ALPHV) | www.m-extend.com | France | Machinery, Computer Equipment | 12-sep.-23 |

| sinloc.com | LockBit | sinloc.com | Italy | Security And Commodity Brokers, Dealers, Exchanges, And Services | 12-sep.-23 |

| BF&S Civil Engineers | Lorenz | www.bfsengr.com | USA | Construction | 12-sep.-23 |

| Dee Sign | Lorenz | deesign.com | USA | Miscellaneous Manufacturing Industries | 12-sep.-23 |

| Credifiel | BlackCat (ALPHV) | www.credifiel.com.mx | Mexico | Non-depository Institutions | 12-sep.-23 |

| Derrimon Trading | BlackCat (ALPHV) | www.derrimon.com | Jamaica | Wholesale Trade-non-durable Goods | 12-sep.-23 |

| Alps Alpine | BlackByte | www.alpsalpine.com | Japan | Electronic, Electrical Equipment, Components | 11-sep.-23 |

| CORTEL Technologies | Qilin | cortel.com | USA | Communications | 11-sep.-23 |

| International Joint Commission | NoEscape | ijc.org | USA | Administration Of Environmental Quality And Housing Programs | 11-sep.-23 |

| AdSage Technology Co., Ltd. | NoEscape | www.adsage.com | China | Business Services | 11-sep.-23 |

| deeroaks.com | LockBit | deeroaks.com | USA | Health Services | 11-sep.-23 |

| Altmann Dental GmbH & Co KG | NoEscape | www.altmanndental.de | Germany | Wholesale Trade-non-durable Goods | 11-sep.-23 |

| Cmranallolaw.com | Everest | cmranallolaw.com | USA | Legal Services | 11-sep.-23 |

| I****** **** | BianLian | Unknown | USA | Measuring, Analyzing, Controlling Instruments | 11-sep.-23 |

| Wardlaw Claims Service | Cactus | www.wardlawclaims.com | USA | Insurance Carriers | 11-sep.-23 |

| Unimarketing | Cactus | www.unimarketing.ca | Canada | Business Services | 11-sep.-23 |

| **** **e ******e* ***e********* | BianLian | Unknown | USA | Membership Organizations | 11-sep.-23 |

| *e**** & Co. Ltd. | BianLian | Unknown | Unknown | Holding And Other Investment Offices | 11-sep.-23 |

| I************ *********l Ltd. | BianLian | Unknown | USA | Machinery, Computer Equipment | 11-sep.-23 |

| Leekes | Cactus | www.leekes.co.uk | United Kingdom | Home Furniture, Furnishings, And Equipment Stores | 11-sep.-23 |

| My Insurance Broker | Cactus | www.myinsurancebroker.com | Canada | Insurance Carriers | 11-sep.-23 |

| Levine Bagade Han | Cactus | www.lbhip.com | USA | Legal Services | 11-sep.-23 |

| cfsigroup.ca | LockBit | cfsigroup.ca | Canada | Construction | 11-sep.-23 |

| KUITS Solicitors | BlackCat (ALPHV) | www.kuits.com | United Kingdom | Legal Services | 11-sep.-23 |

| Wave Hill | Medusa | www.wavehill.org | USA | Miscellaneous Services | 11-sep.-23 |

| Steripharma | Medusa | www.steripharma.com | France | Chemical Producers | 11-sep.-23 |

| co.grant.mn.us | LockBit | co.grant.mn.us | USA | General Government | 11-sep.-23 |

| Ford Covesa | 8BASE | www.covesaford.com | Spain | Automotive Dealers | 11-sep.-23 |

| Linktera | RansomedVC | www.linktera.com | Turkiye | IT Services | 11-sep.-23 |

| airelec.bg | RansomedVC | airelec.bg | Bulgaria | Electronic, Electrical Equipment, Components | 11-sep.-23 |

| pilini.bg | RansomedVC | pilini.bg | Bulgaria | Apparel And Accessory Stores | 11-sep.-23 |

| kasida.bg | RansomedVC | kasida.bg | Bulgaria | Apparel And Accessory Stores | 11-sep.-23 |

| proxy-sale.com | RansomedVC | proxy-sale.com | Bulgaria | IT Services | 11-sep.-23 |

Slachtoffers Belgie en Nederland

| Slachtoffer | Cybercriminelen | Website | Land | Sector | Publicatie datum darkweb ↑ |

|---|---|---|---|---|---|

| Steelforce | Trigona | www.steelforce.eu | Belgium | Wholesale Trade-durable Goods | 15-sep.-23 |

| RSV Centrale Bvba | CiphBit | www.rsv-centrale.be | Belgium | Engineering Services | 13-sep.-23 |

In samenwerking met StealthMol

Cyberaanvallen nieuws

Cyberaanval op Steelforce: Data Openbaar Gemaakt op Darkweb

Op 15 september 2023 hebben cybercriminelen van Trigona gevoelige informatie van het Belgische bedrijf Steelforce openbaar gemaakt op het darkweb. Steelforce, actief in de groothandel van duurzame goederen, is hiermee het nieuwste slachtoffer van cybercriminaliteit. Deze gebeurtenis benadrukt het toenemende risico van cyberaanvallen op bedrijven in de handelssector.

Lazarus Group Verduistert $240 miljoen in Cryptogeld Binnen 104 Dagen

In een tijdsbestek van slechts 104 dagen heeft de beruchte Noord-Koreaanse hackersgroep Lazarus bijna $240 miljoen aan cryptocurrency gestolen, volgens een rapport van blockchain-surveillancebedrijf Elliptic. De groep, die naar verluidt banden heeft met de Noord-Koreaanse overheid, heeft de afgelopen drie maanden vijf significante hacks uitgevoerd. De meest recente hiervan was een aanval op de wereldwijde cryptocurrency exchange CoinEx, waarbij naar schatting $54 miljoen werd buitgemaakt. Elliptic's analyse wijst uit dat delen van de gestolen gelden van CoinEx naar een adres zijn overgemaakt dat eerder door de Lazarus Group werd gebruikt voor het witwassen van geld. De groep werd vorige week ook door de FBI verantwoordelijk gehouden voor een diefstal van $41 miljoen aan crypto van het casino Stake.com. Ondersteunend bewijs is ook aangeleverd door on-chain detective ZachXBT. De gestolen fondsen zijn vervolgens verplaatst naar Ethereum, en een groot deel is afkomstig van de Tron en Polygon blockchains. Volgens Elliptic heeft Lazarus zich recentelijk meer gericht op gecentraliseerde platforms, waarschijnlijk omdat sociale engineering-aanvallen effectiever zijn tegen dergelijke doelen. CoinEx heeft een open brief uitgebracht aan de hackers en heeft aangeboden te onderhandelen over een bug bounty en teruggave van de fondsen. (bron)

It appears North Korea is also responsible for the $54M @coinexcom hack from yesterday after they accidentally connected their address to the $41M Stake hack on OP & Polygon.

— ZachXBT (@zachxbt) September 13, 2023

0x75497999432b8701330fb68058bd21918c02ac59 pic.twitter.com/9qZPdc3yhT

BlackCat Ransomware Verstoort Azure Opslag met Innovatieve Sphynx Encryptor

De BlackCat (ook bekend als ALPHV) ransomwaregroep heeft onlangs zijn aanvalstechnieken verfijnd door het gebruik van gestolen Microsoft-accounts en de nieuw ontdekte Sphynx encryptor om Azure-cloudopslag te versleutelen. Incidentresponders van Sophos X-Ops kwamen deze aanpak op het spoor na een recente inbreuk en ontdekten een nieuwe variant van de Sphynx encryptor die extra functionaliteiten had voor het gebruik van aangepaste inloggegevens. De aanvallers verkregen toegang tot het Sophos Central-account door een gestolen eenmalig wachtwoord (OTP) te gebruiken, dat ze hadden ontfutseld uit de LastPass-vault van het slachtoffer. Vervolgens schakelden ze Tamper Protection uit en wijzigden ze de beveiligingsprotocollen. In totaal konden ze 39 Azure Storage-accounts succesvol versleutelen, waarbij aan alle vergrendelde bestanden de extensie .zk09cvt werd toegevoegd. De cybercriminelen maakten ook gebruik van meerdere Remote Monitoring en Management (RMM) tools zoals AnyDesk, Splashtop en Atera. Daarnaast implementeerden ze de Remcom hacking tool en het Impacket networking framework voor laterale bewegingen over gecompromitteerde netwerken. BlackCat/ALPHV, oorspronkelijk bekend als DarkSide en later als BlackMatter, is geen nieuwe speler op het veld van cybercriminaliteit. De groep heeft in het verleden al verschillende hoge-profiel aanvallen uitgevoerd en blijft zijn tactieken verfijnen. Zo hebben ze onlangs een data-lek API geïntroduceerd om het verspreiden van gestolen data te stroomlijnen. Deze aanval benadrukt de noodzaak voor ondernemingen om hun beveiligingsprotocollen te herzien, met name met betrekking tot cloudopslag en OTP-beheer. Het toont ook aan dat ransomwaregroepen voortdurend hun technieken aanpassen en updaten, wat een proactieve en datagedreven aanpak voor cyberbeveiliging des te meer essentieel maakt. (bron, bron2)

Ransomwaregroep Manipuleert Helpdesks en Ondermijnt MFA-systemen

Volgens een recent rapport van securitybedrijf Mandiant maakt een groep cybercriminelen, bekend als 'UNC3944' of 'Scattered Spider', gebruik van geavanceerde tactieken om toegang te krijgen tot beveiligde systemen. Deze groep is verdacht van de recente aanval op Caesars en zet zowel phishingaanvallen via sms als manipulatie van helpdesks in. Met behulp van social engineering bellen de aanvallers de helpdesks van doelorganisaties om wachtwoorden en multifactorauthenticatie (MFA) te resetten. In veel gevallen zijn ze in staat de vereiste persoonlijke informatie te verstrekken, waardoor de helpdesk het resetten daadwerkelijk uitvoert. Een veelgebruikte strategie van de groep is om de vragen van de helpdesk te herhalen en dan een lange pauze in te lassen voordat ze antwoorden. Dit wordt vermoedelijk gedaan om tijd te winnen voor het opzoeken van de juiste informatie. In één specifiek incident wist de groep MFA te omzeilen door het resetten van een token van een externe IT-leverancier. Als tegenmaatregel raadt Mandiant organisaties aan om sms-gebaseerde MFA-opties uit te schakelen, vooral voor de Microsoft Authenticator. Het bedrijf suggereert ook het gebruik van videoverificatie of het vragen naar identiteitsbewijzen als extra beveiligingslaag. Deze bevindingen benadrukken het groeiende risico van social engineering en de noodzaak voor organisaties om hun helpdeskprocedures en MFA-mechanismen te herzien. (bron)

Retool Beschuldigt Google Authenticator voor Beveiligingslek na Gerichte Sociale Aanval

Softwarebedrijf Retool meldt dat 27 van zijn cloudklanten zijn gecompromitteerd na een gelaagde en gerichte aanval via social engineering. Het platform van Retool wordt gebruikt door een breed scala aan bedrijven, waaronder Amazon en Mercedes-Benz. Bijzonder is dat alle gehackte accounts behoren tot klanten in de cryptocurrency-sector. De aanval vond plaats op 27 augustus en was bijzonder geraffineerd. De aanvallers gebruikten SMS-phishing en social engineering om toegang te krijgen tot het Okta-account van een IT-medewerker bij Retool. Door een valse URL en deepfake-technologie om de stem van een medewerker na te bootsen, slaagden ze erin extra multi-factor authenticatie (MFA) codes te verkrijgen. Retool wijt het succes van de aanval aan een nieuwe functie in Google Authenticator die 2FA-codes synchroniseert met de Google-account van de gebruiker. Volgens Snir Kodesh, hoofd engineering bij Retool, maakte deze functie de aanval ernstiger omdat de aanvaller toegang kreeg tot alle 2FA-codes van de medewerker, die ook werden gebruikt voor interne diensten van het bedrijf. Als gevolg van de aanval heeft Retool alle interne sessies van medewerkers ingetrokken en de toegang tot de 27 gecompromitteerde accounts beperkt. Retool pleit ervoor dat Google de mogelijkheid biedt deze synchronisatie uit te schakelen of ten minste organisaties de mogelijkheid biedt dit te doen. Google zelf adviseert de overstap naar FIDO-gebaseerde technologieën als robuustere oplossing tegen dergelijke aanvallen. "Met deze codes ( en de Okta-sessie ) kreeg de aanvaller toegang tot onze VPN, en cruciaal, onze interne beheersystemen," Kodesh zei.

Last week, 4 Fortress customers were impacted by a third-party vendor whose cloud tools were compromised. Thankfully there is no breach within Fortress Technology or systems, impacted accounts were fully restored, and most importantly, of course, there is no loss of funds.

— Fortress IO (@Fortress_io) September 7, 2023

Ransomware-aanval op ORBCOMM Verstoort Beheer van Vrachtwagenparken

Op 6 september 2023 werd ORBCOMM, een leverancier van oplossingen voor het beheer van vrachtwagenparken en goederentracking, getroffen door een ransomware-aanval. Deze aanval heeft significante serviceonderbrekingen veroorzaakt die bedrijven verhinderen om hun vrachtwagenparken effectief te beheren. De aanval heeft specifiek invloed gehad op het FleetManager-platform en de Blue Tree-productlijn van het bedrijf, die worden gebruikt om vervoersactiva te volgen. Sinds de aanval hebben klanten van ORBCOMM gemeld dat ze hun getransporteerde inventaris niet kunnen volgen en ook geen gebruik kunnen maken van de Blue Tree Electronic Logging Devices (ELD). Deze ELD's worden door vrachtwagenchauffeurs gebruikt om hun rijtijden te loggen in overeenstemming met federale veiligheidsvoorschriften. Dit heeft vrachtwagenchauffeurs gedwongen over te schakelen op papieren logboeken, wat slechts voor een beperkte periode is toegestaan. ORBCOMM heeft tot nu toe weinig informatie vrijgegeven over de oorzaak van de storing, maar heeft onlangs bevestigd te streven naar een volledig herstel van de diensten tegen 29 september. In reactie op de situatie heeft de Amerikaanse Federale Motor Carrier Safety Administration een vrijstelling afgegeven die het gebruik van papieren logboeken toestaat tot uiterlijk 29 september. Het is momenteel niet bekend welke ransomware-groep verantwoordelijk is voor de aanval. De situatie is nog steeds onderwerp van een lopend en vertrouwelijk onderzoek. De storing heeft een significante impact gehad op enkele van de grootste transportbedrijven in het land, aangezien zij hun vloten en inventaris niet kunnen volgen. Het bedrijf heeft extern cybersecurity-experts ingehuurd voor een grondig onderzoek en zegt in contact te blijven met alle getroffen klanten terwijl het herstel en het onderzoek voortgaan. (bron, bron2)

MGM Resorts Geconfronteerd met Omvangrijke Ransomware Aanval door BlackCat Groep

MGM Resorts is recentelijk slachtoffer geworden van een gecoördineerde ransomware-aanval, uitgevoerd door een affiliate van de bekende BlackCat ransomware groep, ook bekend als APLHV. Deze aanval verlamde de IT-infrastructuur van het bedrijf, wat leidde tot het noodgedwongen offline halen van diverse systemen. Volgens de aanvallers hadden zij sinds vrijdag toegang tot MGM's netwerk en hebben zij meer dan 100 ESXi hypervisors versleuteld. Het cybercriminele netwerk beweert data te hebben geëxtraheerd en dreigt met verdere aanvallen als er geen losgeld wordt betaald. Het specifieke bedrag van de losgeldeis is niet bekendgemaakt, maar naar verluidt hebben de aanvallers wel eerder een losgeld van $30 miljoen geëist bij Caesars Entertainment, een ander casino. De aanval werd aanvankelijk ontdekt door de cybersecurity-onderzoeker vx-underground en later bevestigd door verschillende bronnen. Verschillende cybersecuritybedrijven zijn al bezig met het volgen van de dreigingsactor, die bekendstaat onder verschillende namen zoals Scattered Spider, 0ktapus, UNC3944, en Scatter Swine.

Belangrijk is dat de aanvallers claimen nog steeds toegang te hebben tot de Okta-omgeving en Azure-tenant van MGM Resorts. Daarbij hebben ze tevens aangegeven niet te weten welke data ze precies hebben gestolen, maar beloven relevante informatie online te delen als er geen overeenkomst wordt bereikt. Scattered Spider, de groep achter de aanval, wordt vooral gekenmerkt door hun veelvuldig gebruik van social engineering technieken en hun relatief jonge, Engelssprekende leden. Ze hebben eerder grote organisaties als T-Mobile, Verizon en Microsoft getarget met soortgelijke aanvallen. MGM Resorts heeft nog niet gereageerd op de situatie en er is geen onafhankelijke bevestiging van de claims van BlackCat. Ondanks dat het bedrijf weigert te onderhandelen over losgeld, blijft de dreiging van verdere aanvallen aanhoudend. (bron)

All ALPHV ransomware group did to compromise MGM Resorts was hop on LinkedIn, find an employee, then call the Help Desk.

— vx-underground (@vxunderground) September 13, 2023

A company valued at $33,900,000,000 was defeated by a 10-minute conversation.

Omvangrijke Cyberaanval in Colombia Ontregelt Overheidsdiensten en Heeft Verstrekkende Gevolgen in Zuid-Amerika

Op dinsdag werd Colombia getroffen door een grootschalige cyberaanval, die een verlammend effect heeft gehad op minimaal dertig overheidswebsites. Deze aanval was specifiek gericht op de voornaamste telecomprovider van de Colombiaanse overheid, IFX Networks. Als reactie hierop heeft de regering een speciale commandopost voor cyberveiligheid (PMU Ciber) in het leven geroepen om de schade en gevolgen van het incident te beoordelen. Wat deze cyberaanval vooral alarmerend maakt, is de impact buiten de Colombiaanse grenzen. IFX Networks levert diensten aan 762 bedrijven in 17 Latijns-Amerikaanse landen. De nationale pers meldt dat naast Colombia, ook Argentinië, Panama en Chili zwaar zijn getroffen door de aanval, met “gigantische” gevolgen. Binnen Colombia zijn vitale overheidsorganen zoals de ministeries van Volksgezondheid en Justitie getroffen, en zijn twee miljoen juridische procedures tot stilstand gekomen. Deze aanval benadrukt het groeiende risico van cybercriminaliteit en de noodzaak voor robuuste cyberbeveiligingsmaatregelen, niet alleen op nationaal maar ook op internationaal niveau. (bron)

Grootschalige Cyberstoring Treft Auckland Transport: Vermoeden van Ransomware Aanval

Op 14 september 2023 werd bekend dat de Auckland Transport (AT) vervoersautoriteit in Nieuw-Zeeland te maken heeft met een grootschalige uitval door een cyberincident, met een aanzienlijke impact op een breed scala aan klantendiensten. AT, een door de overheid beheerde regionale vervoersautoriteit, is verantwoordelijk voor het openbaar vervoer zoals veerboten, bussen en treinen in de regio Auckland. Daarnaast ontwerpt en bouwt AT wegen en andere infrastructuur. Het cyberincident heeft met name invloed op de HOP-diensten van AT, het geïntegreerde ticket- en tariefsysteem van het bedrijf. Ondanks problemen met het opwaarderen van HOP-kaarten, garandeert het personeel dat reizen nog steeds mogelijk is. De meest recente updates melden dat online opwaarderingen, automatische opwaarderingen met betalingsvertragingen, en verschillende andere klantendiensten zijn getroffen. Transacties via pinpassen en creditcards zijn niet mogelijk en klantenservicecentra van AT kunnen slechts beperkte diensten aanbieden en mogelijk alleen contante betalingen accepteren. Er zijn aanwijzingen dat het om een ransomware-aanval gaat, maar onderzoek is nog gaande. Er bestaat zorg over mogelijke datalekken van gevoelige klantinformatie, hoewel AT aangeeft dat er tot dusver geen bewijs is dat persoonlijke of financiële gegevens zijn geraakt. Geen enkele grote ransomwaregroep heeft de verantwoordelijkheid voor de aanval opgeëist. Men verwacht dat de AT-website en HOP-diensten begin volgende week weer normaal zullen functioneren. (bron, bron2)

We are currently experiencing issues with our AT HOP services. Please continue to tag on and off while travelling. However, if you are unable to top up your HOP card you will still be able to travel.

— Auckland Transport (@AklTransport) September 14, 2023

Thanks for your patience! For more information visit:https://t.co/XMCn1V5UUm

Gemeente Alkmaar Slachtoffer van CEO-Fraude met Verlies van €236.000

De gemeente Alkmaar is recentelijk slachtoffer geworden van een geavanceerde vorm van internetfraude, bekend als CEO-fraude. Medewerkers van de gemeente ontvingen een valse spoedfactuur, zogenaamd afkomstig van de directeur van de gemeentelijke organisatie. Onder druk en zonder voldoende verificatie is het bedrag van €236.000 overgemaakt. Pas na de transactie kwam men erachter dat de factuur frauduleus was. De wethouder van Financiën, Christian Schouten, benadrukte dat digitale criminaliteit een groeiend probleem is en dat het zelfs overheidsorganisaties als de gemeente kan overkomen. Hoewel het een pijnlijk moment is, stelt de gemeente dat directe maatregelen zijn getroffen om herhaling te voorkomen. De gemeente zet daarnaast in op een bewustwordingscampagne om het taboe op het melden van dergelijke fraude te doorbreken. Het is nog onbekend of er daadwerkelijk aangifte is gedaan door de gemeente. Deze gebeurtenis onderstreept de noodzaak voor zowel individuen als organisaties om waakzaam en alert te zijn op de risico's van cybercriminaliteit. (bron)

Peach Sandstorm's Geavanceerde Cyberaanvallen op Hoogwaardige Doelwitten

Sinds februari 2023 heeft Microsoft een toename waargenomen in zogenaamde 'password spray'-aanvallen uitgevoerd door de groep Peach Sandstorm, een Iraanse staatshacker. Deze groep richt zich op organisaties wereldwijd in sectoren als satelliettechnologie, defensie en farmaceutica. Peach Sandstorm is eerder gelinkt aan andere bekende APT-groepen zoals APT33, Elfin en Refined Kitten. De aanvalsmethode bestaat uit twee hoofdroutes. De eerste is een 'password spray'-aanval, waarbij veelgebruikte wachtwoorden op meerdere accounts worden geprobeerd om toegang te krijgen. Bij succesvolle toegang gebruikt de groep een combinatie van publieke en aangepaste tools, zoals AzureHound en Roadtools, voor interne verkenningsactiviteiten. Hierdoor kunnen ze zich verder in het netwerk begeven en, in sommige gevallen, data exfiltreren. De tweede methode van toegang is door het uitbuiten van kwetsbaarheden in bekende applicaties zoals Zoho ManageEngine of Confluence. Na toegang tot een netwerk voert Peach Sandstorm een reeks geavanceerde acties uit, waaronder het gebruik van legitieme hulpmiddelen zoals AnyDesk voor remote access en Azure Arc voor persistentie. Ze misbruiken ook kwetsbaarheden zoals Golden SAML-aanvallen en DLL search order hijacking om hun aanwezigheid in het netwerk te verbergen. Vanwege de ernst en het volume van deze aanvallen adviseert Microsoft organisaties om hun aanvalsoppervlakken te verstevigen en te verdedigen tegen deze specifieke bedreigingen. Aanbevolen maatregelen omvatten het resetten van wachtwoorden van getroffen accounts, het intrekken van gewijzigde MFA-instellingen en het implementeren van de Azure Security Benchmark. Deze aanvallen tonen aan dat Peach Sandstorm zijn tactieken, technieken en procedures (TTP's) heeft geëvolueerd en nu gebruikmaakt van meer geraffineerde methoden dan voorheen. Organisaties moeten hun verdedigingsmechanismen daarom aanpassen om tegen deze geavanceerde dreigingen op te kunnen treden. (bron)

Iraanse Hackers Compromitteren Defensieorganisaties via Password Spray Aanvallen

Sinds februari 2023 heeft een door Iran gesteunde cyberdreigingsgroep duizenden organisaties wereldwijd, waaronder in de VS, onder vuur genomen met zogenoemde "password spray" aanvallen. Deze specifieke groep staat bekend als APT33, maar wordt ook aangeduid met namen zoals Peach Sandstorm, HOLMIUM of Refined Kitten. Ze zijn actief sinds ten minste 2013 en hebben zich gericht op diverse sectoren zoals defensie, satelliettechnologie, en farmacie. De aanvalsmethode, password spraying, wijkt af van brute force aanvallen. In plaats van vele wachtwoorden op één account uit te proberen, gebruiken de hackers een enkel wachtwoord of een kleine lijst van veelgebruikte wachtwoorden om toegang te krijgen tot meerdere accounts. Deze methode minimaliseert de kans op automatische accountvergrendelingen. Naast password spraying hebben de hackers ook gebruik gemaakt van kwetsbaarheden in ongepatchte Confluence en ManageEngine apparaten om netwerken binnen te dringen. Eenmaal binnengedrongen, gebruikten ze diverse geavanceerde methoden voor verkenning en dataverzameling. Ze hebben onder andere AzureHound en Roadtools beveiligingsframeworks gebruikt om inzicht te krijgen in de Azure Active Directory van de slachtoffers en hebben Golden SAML aanvalstechnieken toegepast voor laterale beweging binnen netwerken. Volgens Microsoft is het waarschijnlijk dat deze aanvallen worden uitgevoerd ter ondersteuning van Iraanse staatsbelangen. De technieken die de groep nu gebruikt zijn aanzienlijk geavanceerder dan in het verleden, wat wijst op een toenemende mate van complexiteit en potentieel gevaar. (bron, bron2, bron3, bron4, bron5)

Ransomware-aanval op Greater Manchester Police Legt Gegevens van Medewerkers Bloot

De Greater Manchester Police (GMP) in het Verenigd Koninkrijk heeft bevestigd dat persoonlijke informatie van sommige van haar medewerkers is getroffen door een ransomware-aanval. De aanval was gericht op een derde partij die diensten levert aan GMP en andere organisaties in het VK. De naam van deze derde partij is niet publiek gemaakt. De politie is van mening dat er geen financiële informatie van de getroffen medewerkers is gelekt. Assistent-hoofdcommissaris Colin McFarlane gaf echter geen verdere details over welke andere soorten informatie mogelijk gecompromitteerd zijn. Het politiekorps heeft contact opgenomen met de Information Commissioners Office en is bezig met het verzamelen van meer informatie om de impact van de aanval volledig te begrijpen. Deze cyberaanval komt ongeveer een maand na een vergelijkbare inbreuk bij de Police Service of Northern Ireland (PSNI), waarbij persoonlijke identificeerbare informatie (PII), rangen en locaties van 10.000 politieagenten werden blootgesteld. Eerder in augustus werd ook de Metropolitan Police getroffen door een soortgelijke cyberaanval, waarbij de namen, rangen en andere gevoelige informatie van 47.000 politieagenten en personeelsleden werden gelekt. Hoewel het niet bevestigd is, is er een sterke mogelijkheid dat de GMP-inbreuk verband houdt met een recent beveiligingsincident bij Digital ID, een bedrijf gespecialiseerd in ID-kaarten en toegangspassen. Gezien de omvang van de betrokkenheid van dit bedrijf in het VK, kunnen andere politiekorpsen in het land binnenkort vergelijkbare datalekken aankondigen. De aanval en het daaruit voortvloeiende datalek worden met de hoogste prioriteit behandeld als onderdeel van een nationaal strafrechtelijk onderzoek. Het is duidelijk dat cyberaanvallen op politieorganisaties in het VK een zorgwekkende trend vormen die serieuze gevolgen kan hebben voor de nationale veiligheid. (bron, bron2, bron3, bron4, bron5, bron6)

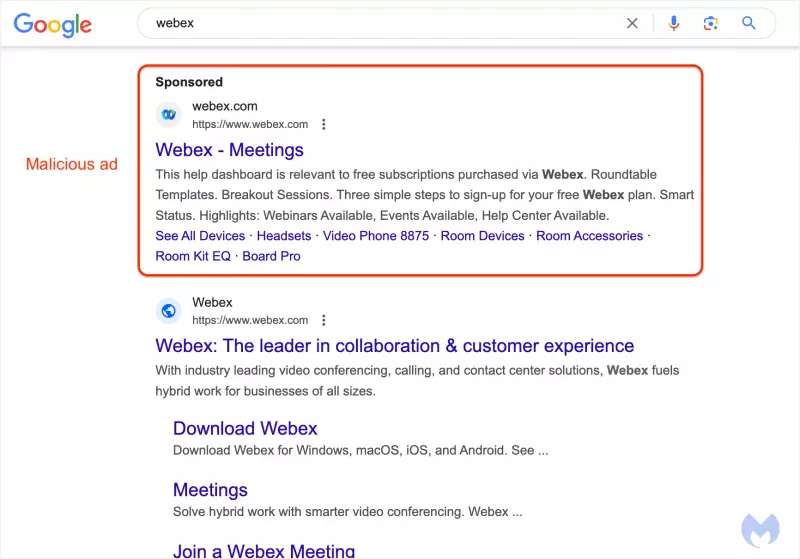

Nep-Cisco Webex Google Ads Exploiteren Tracking Templates voor Verspreiding van Malware

Cybercriminelen hebben een nieuwe manier gevonden om misbruik te maken van Google Ads om malware te verspreiden. Ze creëren geloofwaardige zoekadvertenties voor Cisco's Webex-software, een veelgebruikt videoconferentiesysteem, om gebruikers te misleiden en door te sturen naar websites die BatLoader-malware verspreiden. Malwarebytes meldt dat deze malafide advertentiecampagne al een week actief is en dat de daders waarschijnlijk uit Mexico komen. Deze nepadvertenties zijn vooral overtuigend omdat ze het echte Webex-logo gebruiken en de legitieme URL "webex.com" weergeven. Hierdoor zijn ze bijna niet te onderscheiden van legitieme advertenties. De criminelen maken gebruik van een maas in de wet rondom Google's tracking templates, waardoor ze gebruikers kunnen omleiden naar andere websites, zelfs als die niet overeenkomen met de getoonde domeinnaam in de advertentie. Concreet gebruiken de aanvallers een Firebase URL als hun trackingtemplate, met een eind-URL van "https://www.webex.com". Na klikken op de advertentie wordt de gebruiker omgeleid naar een andere URL, die bezoeken filtert op basis van de herkomst. Als de gebruiker een potentieel slachtoffer blijkt, wordt deze doorgestuurd naar een website waar de BatLoader-malware wordt gedropt. Deze BatLoader-malware installeert op zijn beurt de DanaBot-malware, een modulaire banktrojan die sinds 2018 actief is. DanaBot kan wachtwoorden stelen, screenshots maken en heeft de mogelijkheid om ransomware-modules te laden. Slachtoffers lopen het risico dat hun inloggegevens worden gestolen en verder misbruikt of verkocht aan andere cybercriminelen. Als voorzorgsmaatregel wordt aangeraden om promotionele zoekresultaten op Google te vermijden en software alleen te downloaden van de officiële ontwikkelaarswebsite of bekende, betrouwbare sites. (bron, bron2)

Schadelijke advertentie ( Malwarebytes )

Witte Huis Zet In op Wereldwijde Aanpak tegen Losgeldbetalingen bij Ransomware-aanvallen

Het Witte Huis roept landen op om zich publiekelijk uit te spreken tegen het betalen van losgeld bij ransomware-aanvallen. Deze oproep zal plaatsvinden tijdens de jaarlijkse bijeenkomst van het International Counter Ransomware Initiative (CRI) in Washington, waar 47 deelnemende landen verwacht worden. Het CRI heeft als hoofddoel het breed aanpakken van ransomware, inclusief het voorkomen van witwassen van losgeldbetalingen en het verstoren van ransomware-operaties. Naast de Amerikaanse initiatieven is er in Nederland ook controverse rondom losgeldbetalingen. Onlangs heeft de KNVB losgeld betaald aan een ransomwaregroep om de publicatie van gestolen gegevens te voorkomen, een actie die voorzitter van de Autoriteit Persoonsgegevens, Aleid Wolfsen, afkeurt. Volgens Wolfsen heeft het betalen van losgeld vaak niet het gewenste effect en worden gestolen gegevens alsnog gepubliceerd. De oproep van het Witte Huis is specifiek gericht op de deelnemende overheden en geldt niet voor bedrijven of andere organisaties. De verwachting is dat de gezamenlijke verklaring mogelijk voor de CRI-bijeenkomst op 31 oktober zal worden uitgegeven, maar dit is nog niet bevestigd. Dit nieuws komt in een tijd waarin Nederland overweegt om banken te verplichten alle transacties boven de 100 euro te registreren in een grote database als onderdeel van een plan om witwassen tegen te gaan, een voorstel dat op kritiek stuit wegens inbreuk op privacyrechten. (bron)

Caesars Entertainment Betaalt Miljoenen aan Losgeld na Ransomware-aanval

Caesars Entertainment, het bedrijf achter verschillende bekende casino's en hotels, waaronder Caesars Palace in Las Vegas, is onlangs slachtoffer geworden van een ransomware-aanval. Volgens rapporten heeft het bedrijf een losgeld van rond de dertig miljoen dollar betaald om controle over hun systemen terug te krijgen en om te voorkomen dat er gegevens zouden lekken. Er zijn echter ook bronnen die beweren dat het bedrag "slechts" vijftien miljoen dollar bedroeg. De aanval vond plaats enkele dagen na een soortgelijk cybersecurity-incident bij MGM Resorts, wat de aandacht vestigt op een mogelijk groeiende trend van cyberaanvallen op de casinosector. De vermoedelijke dader achter de aanval is de groep Scattered Spider, die gebruik maakt van diverse phishing-technieken om inloggegevens van medewerkers te verkrijgen. Door recente wijzigingen in de wetgeving zijn beursgenoteerde bedrijven in de Verenigde Staten, zoals Caesars Entertainment en MGM Resorts, nu verplicht om dergelijke cyberincidenten openbaar te maken. Het blijft echter onbekend of er voor deze wetgevingswijziging al eerdere incidenten hebben plaatsgevonden. (bron)

Inside scoop on potential Caesar’s Cyberattack. @LasVegasLocally @VitalVegas #Vegas #LasVegas #vegasstarfish pic.twitter.com/GivUqi6nf2

— Jen G. (@vegasstarfish) September 13, 2023

Rollbar Meldt Datalek na Diefstal van Klanttoegangstokens

Het softwarebedrijf Rollbar, gespecialiseerd in het traceren van softwarefouten, heeft een datalek gemeld dat begin augustus 2023 plaatsvond. Het bedrijf ontdekte de inbraak op 6 september tijdens een controle van hun datawarehouse-logs. Uit de logs bleek dat er was ingelogd met een serviceaccount op hun cloud-gebaseerde platform voor foutmonitoring. Na het verkrijgen van toegang tot Rollbar's systemen, zochten de aanvallers in de bedrijfsdata naar cloudgegevens en Bitcoin-wallets. Ondanks hun pogingen om rekenbronnen te activeren, wat mislukte vanwege ontbrekende toestemmingen, kregen ze toegang tot de datawarehouse en voerden ze zoekopdrachten uit die gericht waren op Bitcoin-wallets en andere cloudgegevens. Uit Rollbar's vervolgonderzoek bleek dat de hackers tussen 9 en 11 augustus ongeoorloofde toegang hadden tot hun systemen. Gedurende deze periode kregen ze toegang tot gevoelige klantinformatie, waaronder gebruikersnamen, e-mailadressen, accountnamen en projectinformatie zoals omgevingsnamen en configuraties van servicelinks. Meest verontrustend is dat klanttoegangstokens, die interactie met Rollbar-projecten mogelijk maken, ook tijdens het incident zijn gestolen. Rollbar heeft aangegeven dat tokens met lees- en schrijftoegang zijn verlopen, terwijl tokens die data naar een actief project kunnen sturen binnen 30 dagen zullen verlopen. Rollbar benadrukte de voortzetting van hun onderzoek en de betrokkenheid van een externe forensische consultant om de bevindingen te verifiëren. Het bedrijf biedt foutlogboek- en traceerdiensten aan voor meer dan 400 miljoen eindgebruikers van applicaties en duizenden bedrijven wereldwijd, waaronder Salesforce, Twilio, Uber, Twitch en Pizza Hut. Het incident onderstreept het blijvende belang van robuuste cybersecuritymaatregelen, gezien de gevoelige aard van de gestolen informatie. (bron, bron2)

Data breach at @rollbar pic.twitter.com/qpgcVy43Be

— Troy Hunt (@troyhunt) September 9, 2023

Belgisch Ingenieursbureau RSV Centrale Bvba Getroffen door CiphBit Ransomware

RSV Centrale Bvba, een Belgisch ingenieursbureau gespecialiseerd in Engineering Services, is op 13 september 2023 slachtoffer geworden van een ransomware-aanval uitgevoerd door de cybercriminele groep CiphBit. De aanval werd openbaar gemaakt op het darkweb, waardoor de ernst van de situatie verder wordt benadrukt. Bedrijven in vergelijkbare sectoren worden aangeraden om hun cybersecurity maatregelen te herzien om dergelijke aanvallen te voorkomen.

Grootschalige Hack bij CoinEx: $53 Miljoen aan Cryptocurrency Ontvreemd

Op 13 september 2023 heeft de wereldwijde cryptocurrency exchange CoinEx bekendgemaakt dat haar 'hot wallets' zijn gehackt en dat er grote hoeveelheden digitale activa zijn gestolen. Het incident vond plaats op 12 september en betrof ongeautoriseerde transacties in Ethereum (ETH), Tron (TRON) en Polygon (MATIC). Hoewel het exacte financiële verlies nog moet worden vastgesteld, wordt er geschat dat ongeveer $53 miljoen is ontvreemd, volgens een recente schatting van beveiligingsfirma CertiK Alert. Een eerder rapport van blockchain-beveiligingsbedrijf PeckShield schatte het verlies op ongeveer $43 miljoen, waarbij verschillende cryptocurrencies betrokken waren: $19 miljoen in ETH, $11 miljoen in TRON, $6,4 miljoen in Smart Chain Coin (BSC), $6 miljoen in Bitcoin (BTC) en ongeveer $295.000 in MATIC. Het overige geld, zo'n $72 miljoen, is overgezet naar beter beveiligde 'cold wallets'. CoinEx heeft verzekerd dat de activa van gebruikers niet zijn aangetast door het incident en dat iedereen die financieel nadeel heeft ondervonden, volledig zal worden gecompenseerd. Als voorzorgsmaatregel zijn alle stortings- en opnameprocessen op het platform opgeschort. Deze zullen pas worden hervat nadat het IT-team van het bedrijf heeft bevestigd dat alle risico's zijn geëlimineerd. De hack wordt in verband gebracht met een grotere trend van grootschalige crypto-heists, waarbij vaak de Noord-Koreaanse groep 'Lazarus' wordt genoemd. Hoewel er nog geen officiële toewijzing is gemaakt in de zaak van CoinEx, wijst blockchain-onderzoeker ZachXBT erop dat een van de portemonnee-adressen die bij de hack betrokken zijn, eerder in verband is gebracht met Lazarus. CoinEx is actief bezig met het volgen van de wallet-adressen die gekoppeld zijn aan de hack en werkt samen met andere exchanges om het voor de aanvallers moeilijker te maken de gestolen fondsen te verplaatsen of om te zetten in contant geld. Het bedrijf heeft beloofd een uitgebreid rapport uit te brengen zodra het onderzoek is afgerond. (bron)

Urgent Notice: Security Incident on CoinEx - Immediate Actions Underway

— CoinEx Global (@coinexcom) September 12, 2023

On September 12, 2023, our Risk Control System detected anomalous withdrawals from several hot wallet addresses used to store CoinEx's exchange assets. Promptly recognizing the gravity of the situation, we…

Our investigation shows @coinexcom has been drained ~$31m in the following chains: ~$19M (ETH), ~$11.5M (TRON), ~$295k (Polygon).

— PeckShieldAlert (@PeckShieldAlert) September 12, 2023

The remaining funds are being transferred into a CoinEx-controlled cold (multi-sig) wallet (w/ $72m) : https://t.co/HYuoQHQddN https://t.co/cE5K5wDrgR pic.twitter.com/lCZ1T2HlTe

3AM Ransomware: De Nieuwe Dreiging Die Inzet Als LockBit Faalt

Een nieuwe ransomware-soort, genaamd 3AM, is onlangs ontdekt. Deze werd ingezet als een "fallback" door een aanvaller toen een poging om het bekendere LockBit ransomware te installeren mislukte. Het onderzoeksteam van Symantec meldt dat aanvallen met 3AM zeldzaam zijn; ze hebben het tot nu toe slechts in één incident waargenomen. De werking van 3AM komt overeen met andere bekende ransomware: het steelt data voordat het deze versleutelt en laat vervolgens een losgeldbrief achter. Deze losgeldbrief dreigt de gestolen informatie te verkopen als er niet wordt betaald. Het losgeldbericht en de onderhandelingen worden uitgevoerd via een zeer basis Tor-netwerkpagina, beveiligd met een passkey die in de losgeldbrief wordt verstrekt. Technisch gezien is 3AM geschreven in de programmeertaal Rust en lijkt het niet gerelateerd te zijn aan andere bekende ransomware-families. Voordat het begint met versleutelen, probeert 3AM meerdere services uit te schakelen die draaien op het geïnfecteerde systeem, waaronder beveiligings- en back-upproducten van leveranciers zoals Veeam, Acronis, Ivanti, McAfee en Symantec. Na de versleuteling krijgen bestanden de extensie .THREEAMTIME en probeert de malware Volume Shadow-kopieën te verwijderen, die anders gebruikt kunnen worden voor dataterugwinning. Opvallend is dat het gebruik van 3AM werd voorafgegaan door het uitvoeren van een "gpresult"-commando, dat het beleid van het systeem voor een specifieke gebruiker dumpt. Ook werden er verschillende componenten van Cobalt Strike gebruikt in de aanval. De aanvaller kon de malware echter alleen op drie machines van de doelorganisatie installeren en werd op twee systemen geblokkeerd, wat suggereert dat er al enige vorm van verdediging tegen deze nieuwe ransomware bestaat. (bron)

Verbannen Russische Journalist Besmet met Pegasus-Spyware, Citizen Lab en Access Now Bevestigen

De iPhone van Galina Timchenko, een verbannen Russische onderzoeksjournalist, is besmet geraakt met de beruchte Pegasus-spyware, volgens onderzoek van Citizen Lab en Access Now. Pegasus, ontwikkeld door de NSO Group, stelt aanvallers in staat om gebruikers via hun microfoon en camera te bespioneren, communicatie via verschillende apps af te luisteren en de locatie te bepalen. Het onderzoek wijst uit dat de telefoon rond 10 februari met deze spyware was geïnfecteerd. Timchenko ontving eind juni een waarschuwing van Apple dat haar toestel het doelwit was van mogelijke statelijke actoren. Het gebruikte aanvalsmechanisme was een zogenaamde zero-click exploit, waardoor Timchenko zelf niets hoefde te doen om geïnfecteerd te raken. Deze exploit, genaamd PwnYourHome, misbruikt eerst de HomeKit-functionaliteit in iPhones en vervolgens een iMessage-proces. Apple heeft naar aanleiding van eerdere meldingen van Citizen Lab al beveiligingsverbeteringen aan HomeKit doorgevoerd. Citizen Lab heeft ook twee andere zerodays bekendgemaakt die zijn gebruikt om iPhones stilletjes te infecteren met Pegasus. Deze andere exploit wordt 'BlastPass' genoemd. Beide exploits, BlastPass en PwnYourHome, zijn niet effectief als gebruikers de Lockdown Mode op hun iPhone hebben ingeschakeld. Dit incident onderstreept het aanhoudende risico van spyware-aanvallen op journalisten en het belang van robuuste cyberbeveiligingsmaatregelen. (bron, bron2, bron3, bron4, bron5)

Europol Identificeert Phishing, VPN-Lekken en RDP als Voornaamste Cyberdreigingen

Europol heeft een rapport uitgebracht waarin wordt gesteld dat de belangrijkste methoden waarmee cybercriminelen organisaties infiltreren, zijn: het versturen van phishingmails met besmette bijlagen, het misbruiken van kwetsbaarheden in VPN-oplossingen en het bruteforcen van RDP (Remote Desktop Protocol) accounts. Ransomware-aanvallen blijken de meest voorkomende vorm van cyberaanval te zijn. Cybercriminelen maken gebruik van geautomatiseerde scans om open RDP-poorten te identificeren. Als een RDP-protocol niet goed is geconfigureerd, biedt het tal van mogelijkheden om in te breken. Veelvoorkomende configuratiefouten zijn het niet inschakelen van (multifactor) authenticatie, het gebruik van zwakke wachtwoorden en het ontbreken van een firewall om de toegang te beperken. Zodra aanvallers toegang hebben gekregen tot een netwerk, gebruiken ze vaak legitieme systeemtools om zich verder in het netwerk te verplaatsen. De verkregen toegang kan vervolgens worden doorverkocht aan andere cybercriminelen of worden gebruikt voor het stelen van gegevens en het uitrollen van ransomware. Dit rapport van Europol benadrukt het belang van robuuste beveiligingsprotocollen en voortdurende waakzaamheid om deze veelgebruikte aanvalsmethoden te bestrijden. (bron)

KNVB krijgt bijval voor betalen losgeld

De Koninklijke Nederlandse Voetbalbond (KNVB) heeft recent veel aandacht gekregen vanwege hun besluit om losgeld te betalen aan de Russische hackersgroep LockBit om persoonlijke gegevens van Oranjespelers niet openbaar te maken. Dit besluit heeft zowel kritiek als begrip opgeroepen. Sommige experts begrijpen het standpunt van de KNVB, waarbij ze stellen dat als de KNVB als enige partij niet zou betalen, het verdienmodel van de hackers onveranderd zou blijven. Het voorkomen van de verspreiding van deze gegevens werd door de KNVB als cruciaal beschouwd. Aan de andere kant uitten critici, waaronder Aleid Wolfsen van de Autoriteit Persoonsgegevens, hun bezorgdheid over het betalen van losgeld. Ze wezen op het gebrek aan garantie dat de gestolen gegevens niet toch doorverkocht zouden worden en benadrukten dat dit een verwerpelijk verdienmodel in stand houdt. Ondanks de betaling kan de KNVB niet garanderen dat de buitgemaakte gegevens niet in de toekomst misbruikt zullen worden, wat leidt tot zorgen over mogelijke identiteitsfraude. Sommige experts noemen het belonen van de 'bad guys' door het betalen van losgeld onverstandig. Toch zijn er ook supporters van de KNVB, die het betalen van losgeld beschouwen als een poging om de schade voor de slachtoffers te beperken. Ze benadrukken dat het stoppen van de betalingen het verdienmodel van de hackers niet noodzakelijk zou laten verdwijnen. In deze situatie heeft de KNVB dus een moeilijke afweging moeten maken, waarbij geen enkele keuze als perfect kan worden beschouwd. Het belang van de slachtoffers en de adviezen van experts leidden uiteindelijk tot het besluit om het losgeld te betalen. Dit nieuws benadrukt de voortdurende uitdagingen waarmee organisaties worden geconfronteerd in de strijd tegen cybercriminaliteit en het dilemma tussen betalen en niet betalen bij ransomware-aanvallen. (bron)

Tips van NSA, FBI en CISA om Deepfakes te Herkennen

De Amerikaanse inlichtingendienst NSA, samen met de FBI en het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security, heeft waardevolle tips gedeeld om deepfakes te identificeren en effectief mee om te gaan. Hoewel statelijke actoren momenteel nog niet veel gebruikmaken van deepfakes, voorspellen deze organisaties dat de groeiende beschikbaarheid en efficiëntie van deze technologie ook minder ervaren aanvallers zal aanmoedigen om deepfakes vaker te gebruiken. In hun recente 'Cybersecurity Information Sheet' bieden de NSA, FBI en CISA gedetailleerde inzichten in deepfakes. Ze benadrukken dat organisaties zich proactief moeten voorbereiden op phishingaanvallen met deepfakes, die naar verwachting een grotere uitdaging zullen worden. Het document behandelt verschillende aspecten van deepfakes, waaronder detectie en de mogelijke gevolgen voor organisaties. De tips om deepfakes tegen te gaan omvatten het controleren van de afzender, het uitvoeren van reverse image searches met behulp van tools zoals TinEye, Google Image Search of Bing Visual Search, het inspecteren van metadata en het waakzaam zijn voor afwijkingen in beeld of audio. Daarnaast wordt het gebruik van tooling zoals plug-ins aanbevolen om valse profielfoto's te identificeren, evenals het trainen van personeel om deepfakes te herkennen. Dit document biedt essentiële richtlijnen voor organisaties om zich te beschermen tegen de toenemende dreiging van deepfake-technologieën in de cyberwereld. Het is van cruciaal belang voor iedereen die betrokken is bij cyberbeveiliging om deze adviezen serieus te nemen en zich voor te bereiden op de nieuwe uitdagingen die deepfakes met zich meebrengen.

Storm-0324 Malware Distributeur Faciliteert Ransomware Toegang

Microsoft heeft een financieel gemotiveerde dreigingsgroep geïdentificeerd, bekend als Storm-0324, die verantwoordelijk is voor het distribueren van malware en het faciliteren van toegang tot ransomware. Deze groep maakt gebruik van e-mailgebaseerde initiële infectiemethoden en geeft vervolgens de toegang tot gecompromitteerde netwerken door aan andere dreigingsactoren, die meestal ransomware inzetten. Sinds juli 2023 heeft Storm-0324 een open-source tool gebruikt om phishing-aanvallen uit te voeren via Microsoft Teams chats. De tactieken van de groep richten zich op zeer ontwijkende infectieketens met betalings- en factuurlokkertjes. Ze staan bekend om het distribueren van de JSSLoader-malware, die toegang faciliteert voor de ransomware-as-a-service actor Sangria Tempest. Historisch gezien heeft Storm-0324 een reeks van eerste-fase payloads verspreid, zoals Nymaim, Gozi, Trickbot, en andere banking trojans en ransomwares. Om netwerken te beschermen tegen aanvallen door Storm-0324, worden verdedigers geadviseerd om phishing-resistente authenticatiemethoden te implementeren, strikte toegangscontroles in te stellen en gebruikers op te leiden over sociale manipulatie en phishing-aanvallen. Daarnaast wordt het gebruik van Microsoft 365 Defender aangeraden voor het detecteren van Storm-0324-activiteit. Storm-0324 speelt een sleutelrol in de cybercriminele economie door als distributeur te fungeren en stelt andere actoren in staat om meer schadelijke aanvallen uit te voeren. Het identificeren en aanpakken van de activiteiten van deze groep is cruciaal om meer gevaarlijke vervolgaanvallen, zoals ransomware, te voorkomen. Het versterken van netwerkbeveiliging en het opleiden van eindgebruikers zijn fundamentele stappen om deze en vergelijkbare dreigingen te neutraliseren. (bron)

MetaStealer: Nieuwe Malware Bedreigt Intel-gebaseerde macOS-systemen en Omzeilt Apple's XProtect

Een nieuwe informatie stelende malware genaamd 'MetaStealer' is ontdekt, die zich specifiek richt op Intel-gebaseerde macOS-systemen. Deze malware is ontwikkeld in de programmeertaal Go en is in staat om Apple's ingebouwde antivirus technologie, XProtect, te omzeilen. Het belangrijkste doelwit van deze malware zijn zakelijke gebruikers. Volgens beveiligingsbedrijf SentinelOne, dat de malware al enkele maanden volgt, speelt social engineering een opmerkelijke rol in de verspreiding ervan. De malware wordt vaak verspreid door zich voor te doen als legitieme bedrijfscontacten. Bijvoorbeeld, in een van de gevallen stuurde een aanvaller een zip-bestand dat een schadelijk DMG-bestand bevatte, vermomd als een PDF. Wanneer het DMG-bestand wordt gemount, bevat het misleidende uitvoerbare bestanden die eruit zien als PDF-bestanden, bedoeld om het slachtoffer te verleiden deze te openen. De namen van deze DMG-bestanden zijn vaak gerelateerd aan bekende software zoals Adobe, om geloofwaardigheid te simuleren. Eenmaal geïnstalleerd, probeert MetaStealer een breed scala aan gevoelige informatie te verzamelen, waaronder wachtwoorden, bestanden en applicatiegegevens. Het heeft specifieke functies voor het exfiltreren van de macOS keychain en het stelen van gegevens van Telegram en Meta (voorheen Facebook). De keychain op macOS beheert verscheidene soorten gevoelige gegevens, zoals wachtwoorden en encryptiesleutels, wat de malware bijzonder gevaarlijk maakt als deze gegevens worden geëxtraheerd. Het is belangrijk op te merken dat MetaStealer op dit moment alleen effectief is op systemen met Intel x86_64-architectuur. Dat betekent dat nieuwere macOS-systemen met Apple Silicon-processors (M1, M2) niet vatbaar zijn, tenzij het slachtoffer Rosetta gebruikt om de malware te draaien. Samenvattend, MetaStealer is een ernstige bedreiging die momenteel actief is, met name gericht op Intel-gebaseerde macOS-systemen bij zakelijke gebruikers. Er wordt aangeraden om voorzichtig te zijn met het openen van onbekende bestanden en te verifiëren bij bekende contacten als zij daadwerkelijk iets hebben gestuurd. (bron, bron2)

Dreigingsgroep Schakelt Over op Microsoft Teams Phishing Aanvallen

Microsoft heeft onlangs gemeld dat een bekende initial access broker, die traditioneel samenwerkt met ransomware-groepen, nu is overgestapt op phishing-aanvallen via Microsoft Teams om bedrijfsnetwerken binnen te dringen. Deze kwaadaardige actor staat bekend als Storm-0324 en heeft in het verleden Sage en GandCrab ransomware ingezet. De groep heeft ook banden met de beruchte FIN7 cybercrime-gang en heeft hen toegang verleend tot gecompromitteerde bedrijfsnetwerken. In juli 2023 begon Storm-0324 phishing-aanvallen via Microsoft Teams te lanceren, waarbij gebruik werd gemaakt van een open-source tool genaamd TeamsPhisher. Deze tool maakt het mogelijk om veiligheidsbeperkingen te omzeilen en phishing-bijlagen naar Teams-gebruikers te sturen. De tactiek exploiteert een beveiligingsprobleem in Teams dat eerder werd ontdekt door Jumpsec security-onderzoekers, maar niet werd verholpen door Microsoft. Het is belangrijk op te merken dat deze beveiligingsfout ook werd uitgebuit door APT29, de hacking-divisie van de Russische Buitenlandse Inlichtingendienst, in aanvallen tegen verschillende organisaties wereldwijd. Naar aanleiding van de aanvallen heeft Microsoft maatregelen getroffen om de beveiliging te verbeteren, zoals het markeren van externe gebruikers en het verstrekken van verbeterde meldingen aan beheerders. Alle tenants en accounts die door Storm-0324 werden gebruikt, zijn door Microsoft opgeschort. Dit benadrukt het belang voor organisaties om waakzaam te zijn tegen phishing-pogingen, zelfs via vertrouwde platformen zoals Microsoft Teams. (bron, bron2)

Supply Chain Aanval: Gratis Download Manager stuurt Linux-gebruikers jarenlang door naar Malware-Besmette Debian Pakketten

De website van Free Download Manager heeft gedurende meerdere jaren Linux-gebruikers omgeleid naar een kwaadaardig Debian-pakket dat malware installeerde om informatie te stelen. De malware creëert een reverse shell naar een C2-server en installeert een Bash stealer die gebruikersgegevens en accountreferenties verzamelt. Dit beveiligingsprobleem werd ontdekt door het cybersecuritybedrijf Kaspersky, dat vaststelde dat deze aanvalsstrategie al meer dan drie jaar gaande was. Ondanks dat Kaspersky de softwareleverancier heeft geïnformeerd, is er geen reactie ontvangen, waardoor de precieze manier van compromittering onduidelijk blijft. De officiële downloadpagina van "freedownloadmanager[.]org" zou gebruikers soms omleiden naar het kwaadaardige domein "deb.fdmpkg[.]org". Deze omleiding gebeurde echter niet altijd, wat suggereert dat scripts bepaalde gebruikers op basis van onbekende criteria targetten voorkwaadaardige downloads. Bovendien circuleerden op diverse online platforms, waaronder sociale media en YouTube, berichten waarin het kwaadaardige domein werd aanbevolen als een betrouwbare bron voor het downloaden van de Free Download Manager-tool. Sommige gebruikers meldden problemen en vreemde bestanden, maar realiseerden zich niet dat ze waren geïnfecteerd met malware. De kwaadaardige Debian-pakketten installeerden een Bash stealer en een crond backdoor, die samen een breed scala aan informatie verzamelden, waaronder inloggegevens voor AWS, Google Cloud en andere cloudservices. Ondanks diverse signalen van verdachte activiteit, bleef het kwaadaardige Debian-pakket jarenlang onopgemerkt. Kaspersky wijt dit aan een combinatie van factoren, waaronder de zeldzaamheid van malware op Linux en het feit dat slechts een deel van de gebruikers werd omgeleid naar het onofficiële URL. Indien u tussen 2020 en 2022 de Linux-versie van Free Download Manager heeft geïnstalleerd, is het raadzaam om te controleren of de kwaadaardige versie is geïnstalleerd. Zoek naar specifieke bestanden die door de malware zijn gedropt en verwijder deze indien aangetroffen. (bron, bron2, bron3, bron4, bron5)

Betaling Lospeld door KNVB bekritiseerd door Autoriteit Persoonsgegevens

De Koninklijke Nederlandse Voetbalbond (KNVB) heeft losgeld betaald aan cybercriminelen om te voorkomen dat eerder dit jaar gestolen persoonlijke en medische gegevens openbaar worden gemaakt. Aleid Wolfsen, voorzitter van de Autoriteit Persoonsgegevens, heeft hier kritiek op geuit. Volgens Wolfsen houdt de KNVB met deze actie een 'verwerpelijk verdienmodel' van cybercriminelen in stand en is er geen garantie dat de gestolen gegevens niet alsnog worden doorverkocht. Wolfsen is van mening dat betalen het criminele model alleen maar in stand houdt en de privacy van mensen ondermijnt. Ook het ministerie van Justitie en Veiligheid is tegen het betalen van losgeld, omdat dit geen garantie biedt voor het veiligstellen van de gegevens en bovendien toekomstige aanvallen financiert. De aanvallers eisten ruim een miljoen euro, hoewel het exacte bedrag dat is betaald niet is bekendgemaakt. De gestolen gegevens betreffen onder meer identiteitsbewijzen, salarisgegevens, en handtekeningen van spelers. De KNVB verdedigt hun besluit door te stellen dat het voorkomen van de verspreiding van deze gegevens zwaarder weegt dan het principe om geen losgeld te betalen. (bron)

Sim-swapping Aanval op Ethereum-Oprichter Vitalik Buterin

Het X-account van Vitalik Buterin, de mede-oprichter van Ethereum en Bitcoin Magazine, is afgelopen weekend slachtoffer geworden van een sim-swapping aanval. Deze aanval resulteerde in het verlies van 691.000 dollar aan cryptocurrency. Buterin heeft dit zelf publiekelijk bevestigd. Op zaterdag werd via Buterin's gekaapte X-account een bericht verspreid dat linkte naar een zogenaamde gratis non-fungible token (NFT). Om deze NFT te claimen, werden gebruikers geïnstrueerd om hun cryptowallet te koppelen aan het project. De link was echter afkomstig van een aanvaller, die vervolgens de cryptocurrency van de slachtoffers stal. Buterin verklaarde dat zijn T-Mobile-account door middel van sim-swapping was overgenomen. In een sim-swapping aanval doen criminelen zich voor als het slachtoffer en verzoeken zij de telecomprovider om het telefoonnummer van het slachtoffer over te zetten op een simkaart die de criminelen beheren. Op deze manier kunnen zij onder meer toegang krijgen tot meervoudige authenticatiecodes (MFA-codes). Buterin hekelde het gebrek aan veiligheidsmaatregelen, zoals het enkel gebruik van een telefoonnummer voor accountreset, en riep op tot sterkere vormen van authenticatie. Ethereum-ontwikkelaar Tim Beiko adviseerde als reactie om telefoonnummers volledig te verwijderen uit dergelijke accounts en tweefactorauthenticatie (2FA) toe te voegen als extra beveiligingslaag. (bron, bron2)

TFW a trusted friend links you an NFT, named after proto-danksharding, retweeted by real but apparently hacked Vitalik twitter, and you approve it on a mobile hot wallet without thinking twice. Lost 0.6 ETH, yikes. Stay safe y’all.

— proto.eth (@protolambda) September 9, 2023

Redfly Hackers Infiltreren Zes Maanden Lang in Aziatische Elektriciteitsnetwerk

Een groep hackers die bekend staat als 'Redfly' is erin geslaagd om gedurende een periode van zes maanden onopgemerkt toegang te behouden tot het netwerk van een nationale elektriciteitsvoorziening in Azië. De ontdekking werd gedaan door cyberbeveiligingsbedrijf Symantec, dat activiteiten van de ShadowPad-malware tussen 28 februari en 3 augustus 2023 kon traceren. Deze malware was niet alleen geïnstalleerd, maar er werden ook keyloggers en gespecialiseerde bestandsstarters aangetroffen. Interessant is dat Redfly een exclusieve focus lijkt te hebben op kritieke nationale infrastructuur. De ShadowPad-malware die bij deze aanvallen werd gebruikt, vermomde zijn componenten als VMware-bestanden om detectie te vermijden. Het programma maakte ook valse VMware-services aan om de kwaadaardige bestanden uit te voeren bij het opstarten van het systeem. Voor datadiefstal en -exfiltratie gebruikte Redfly een aparte keylogging-tool. Een ander instrument in hun arsenaal was Packerloader, dat werd gebruikt om versleutelde shellcode uit te voeren die in staat is antivirusdetectie te omzeilen. De hackers gebruikten deze tool om bestandspermissies te wijzigen, waardoor ze credentials konden dumpen voor toekomstig gebruik. Laterale beweging binnen het netwerk werd ook opgemerkt. Redfly gebruikte technieken zoals DLL side-loading en legitieme uitvoerbare bestanden voor deze operaties. Ze gebruikten ook hernoemde versies van bekende tools om credentials te stelen en zichzelf toegang te verschaffen tot aangrenzende systemen. Hoewel het onduidelijk is of de hackers van plan waren de stroomvoorziening te verstoren, onderstreept de lengte van de inbreuk de ernstige risico's die dergelijke aanvallen op kritieke nationale infrastructuur met zich meebrengen. Deze langdurige aanwezigheid in het systeem is typerend voor spionageactoren die zo veel mogelijk informatie willen verzamelen zonder gedetecteerd te worden. Het potentieel voor aanzienlijke schade en economische gevolgen kan niet worden onderschat. (bron)

Kaspersky Onthult Driejarige Supply Chain-aanval op Linux via Free Download Manager

Kaspersky heeft een grootschalige, kwaadaardige campagne ontdekt die minimaal drie jaar actief was en gericht was op Linux-gebruikers. De aanvallers gebruikten een gemanipuleerde installer van de Free Download Manager software om een Linux backdoor te verspreiden. Deze malware werd verspreid via de officiële website van de software, wat suggereert dat het gaat om een supply chain-aanval. De aangetaste systemen zijn wereldwijd te vinden, met slachtoffers in landen als Brazilië, China, Saoedi-Arabië en Rusland. De malware heeft als doel om gevoelige informatie te stelen, zoals systeemdetails, browsegeschiedenis, opgeslagen wachtwoorden en inloggegevens voor clouddiensten zoals Amazon Web Services en Google Cloud. Gedurende het onderzoek kwamen Kaspersky-experts meerdere YouTube-video’s tegen waarin het infectieproces werd getoond. Het lijkt erop dat de malware willekeurig of op basis van de digitale vingerafdruk van het potentiële slachtoffer werd geactiveerd. De campagne was actief van 2020 tot 2022, waarbij de aanvallers een versie van Free Download Manager uit 2020 gebruikten. Eerste varianten van deze backdoor zijn zelfs al in 2013 geïdentificeerd. Ondanks discussies op forums als StackOverflow en Reddit over problemen veroorzaakt door de software, waren gebruikers zich niet bewust van de kwaadaardige activiteiten. Dit onderstreept het belang van adequate cyberbeveiligingsmaatregelen, ook voor Linux-systemen. (bron)

WiKI-Eve: Nieuwe WiFi-aanval Kan Numerieke Wachtwoorden onderscheppen met een Nauwkeurigheid van Tot 90%

Een nieuw soort aanval, genaamd 'WiKI-Eve', kan numerieke wachtwoorden stelen door het onderscheppen van onversleutelde transmissies van smartphones die zijn verbonden met moderne WiFi-routers. De aanval maakt gebruik van Beamforming Feedback Informatie (BFI), een kenmerk dat in 2013 is geïntroduceerd met WiFi 5 (802.11ac). BFI laat apparaten feedback geven over hun positie aan routers om het signaal nauwkeuriger te richten. Het probleem is dat deze informatie in klare tekst wordt verzonden, waardoor het gemakkelijk kan worden onderschept. Een team van universitaire onderzoekers uit China en Singapore ontdekte deze beveiligingslacune. Ze vonden dat het redelijk eenvoudig is om numerieke toetsaanslagen 90% van de tijd te identificeren en 6-cijferige numerieke wachtwoorden te ontcijferen met een nauwkeurigheid van 85%. Complexe app-wachtwoorden kunnen worden ontcijferd met een nauwkeurigheid van ongeveer 66%. De aanvalvereist enige voorbereidende werkzaamheden. De aanvaller moet de identiteit van het doelwit kunnen bepalen, zoals een MAC-adres. Het aanvalssysteem is getraind met machine learning om toetsaanslagen consistent te herkennen, ongeacht de typstijl van de gebruiker. De afstand tussen de aanvaller en het toegangspunt is cruciaal voor de prestaties van deze aanval. Als die afstand toeneemt van 1m tot 10m, daalt de succesvolle gokkans met 23%. Deze bevindingen suggereren dat er een verhoogde noodzaak is voor verbeterde beveiliging in WiFi-toegangspunten en smartphone-apps, zoals mogelijk toetsenbordrandomisatie, encryptie van dataverkeer, signaalverduistering en meer. Dit is bijzonder relevant voor iedereen die zich bezighoudt met cyberveiligheid en pleit voor een meer gedetailleerde inspectie van de beveiligingsprotocollen die worden gebruikt in moderne WiFi-routers en smartphones. (later meer hier over, we gaan dit natuurlijk verder onderzoeken)

Slechte Cyberhygiëne de Voornaamste Oorzaak van Ransomware-aanvallen, Stelt Britse Overheid

Volgens het Britse National Cyber Security Centre (NCSC) zijn de meeste ransomware-aanvallen het gevolg van slechte cyberhygiëne bij de slachtoffers, en niet van geavanceerde aanvalstechnieken. Basisbeveiligingsmaatregelen zoals het tijdig installeren van updates, het instellen van multifactorauthenticatie (MFA) en een solide wachtwoordbeleid kunnen veel van deze aanvallen voorkomen. Dit is vooral belangrijk in het licht van de opkomst van Ransomware as a Service (RaaS), waardoor ransomware toegankelijker wordt voor criminelen. Het NCSC benadrukt dat aanvallers vaak opportunistisch te werk gaan en zich niet specifiek richten op een bepaalde sector of organisatie. Het aanpakken van afzonderlijke ransomware-varianten is niet voldoende; een holistische aanpak is vereist om het onderliggende probleem te verhelpen. (bron)

"KNVB bevestigt wat we al wisten bij Cybercrimeinfo: ze hebben betaald aan LockBit"

De Koninklijke Nederlandse Voetbalbond (KNVB) heeft losgeld betaald aan een hackersgroep genaamd LockBit om te voorkomen dat gestolen gegevens openbaar gemaakt zouden worden. De aanval, die in april van dit jaar plaatsvond, resulteerde in het buitmaken van ongeveer 305 GB aan gevoelige data, waaronder persoonsgegevens, bankrekeningnummers, medische gegevens, en contracten van spelers. De cyberaanval werd geïnitieerd via een phishingmail waarvan een medewerker onbewust een malafide bijlage opende. Lange tijd bleef onduidelijk of de KNVB het losgeld had betaald. Nu heeft de bond dit bevestigd, maar ze heeft niet bekendgemaakt welk bedrag is betaald aan de hackers. Er zijn afspraken gemaakt met de hackers over het niet-publiceren en verwijderen van de gegevens. De KNVB heeft aangegeven dat het voorkomen van het verspreiden van deze gegevens belangrijker was dan het principe om geen losgeld te betalen. Ondanks het betalen van het losgeld, roept de KNVB alle betrokkenen op om alert te blijven op mogelijke misbruik van hun gegevens. De bond heeft de cyberaanval gemeld bij de Autoriteit Persoonsgegevens en aangifte gedaan bij de politie. Het incident had volgens een woordvoerder van de KNVB "geen noemenswaardige impact" op de bedrijfsvoering en voetbalwedstrijden zijn normaal doorgegaan. (bron)

MGM Resorts Getroffen door Grote Cyberaanval: Systemen Uitgeschakeld en Diensten Verstoord

MGM Resorts International heeft onlangs bekendgemaakt dat het bedrijf te maken heeft met een ernstig cybersecurityprobleem. Deze aanval heeft verschillende systemen van het bedrijf getroffen, waaronder de hoofdwebsite, online reserveringssystemen en diverse in-casinoservices zoals pinautomaten, gokmachines en creditcardmachines. Na het detecteren van het probleem, heeft MGM Resorts direct een onderzoek ingesteld en preventieve maatregelen genomen om hun systemen en gegevens te beschermen. Dit omvatte het uitschakelen van bepaalde systemen. Sinds de aanval zijn de computersystemen in de resorts uitgeschakeld, en heeft het bedrijf overgeschakeld naar handmatige bediening. Ook klanten ondervinden hinder van deze situatie. De hoofdwebsite van MGM Resorts is offline, en klanten worden nu geïnformeerd dat ze hotelreserveringen telefonisch kunnen maken. Leden van het MGM Rewards-programma zijn eveneens getroffen en zijn geadviseerd om een speciaal klantenservicenummer te bellen. Lokale media en online rapporten wijzen erop dat er ook problemen zijn met kamerkaarten en dat de gokmachines niet functioneren. Overigens is de MGM Rewards-app ook offline, hoewel andere MGM-applicaties zoals MGM+ en de MGM sportsbook app niet getroffen lijken te zijn. De precieze aard van het cybersecurityincident is nog niet publiekelijk bekendgemaakt, en het motief van de aanvallers blijft onduidelijk. Dit is de tweede keer dat MGM Resorts te maken heeft met een ernstig cybersecurityprobleem. In 2019 werd een van de cloudservices van het bedrijf gehackt, wat leidde tot het stelen van meer dan 10 miljoen klantgegevens. Dit is een ontwikkelend verhaal, en meer informatie zal naar verwachting volgen.

— MGM Resorts (@MGMResortsIntl) September 11, 2023

CISA Dringt Aan op Snelle Beveiligingsupdates voor iPhones om Spionageaanvallen te Voorkomen

De Amerikaanse Cybersecurity and Infrastructure Security Agency (CISA) heeft federale instanties opgedragen onmiddellijk beveiligingslekken te dichten die misbruikt worden door NSO Group's Pegasus-spyware. Deze dringende oproep komt nadat Citizen Lab onthulde dat twee specifieke kwetsbaarheden in iPhones zijn geëxploiteerd om een maatschappelijke organisatie in Washington DC te compromitteren. De aanval, met de naam BLASTPASS, maakte gebruik van een zogenaamde 'zero-click iMessage exploit chain' via PassKit-bijlagen met kwaadaardige afbeeldingen. Citizen Lab waarschuwt ook dat alle Apple-klanten direct de noodupdates moeten installeren die afgelopen donderdag zijn uitgebracht. Mensen die om welke reden dan ook een hoger risico lopen op gerichte aanvallen, wordt aangeraden de 'Lockdown Mode' in te schakelen. De kwetsbaarheden, aangeduid als CVE-2023-41064 en CVE-2023-41061, beïnvloeden een breed scala aan Apple-apparaten, van de iPhone 8 en latere modellen tot bepaalde iPads, Macs en Apple Watches. Apple heeft de kwetsbaarheden verholpen in de meest recente versies van hun besturingssystemen, waarbij verbeteringen in geheugenbeheer en logica zijn doorgevoerd. Niet-gepatchte apparaten blijven echter vatbaar voor aanvallen waarbij kwaadwillenden willekeurige code kunnen uitvoeren. CISA heeft een deadline van 2 oktober 2023 gesteld voor het patchen van deze kwetsbaarheden binnen federale instanties. Hoewel deze verplichting in de eerste plaats voor overheidsorganisaties geldt, adviseert CISA ook private ondernemingen om deze lekken met hoge prioriteit te dichten. Het is belangrijk op te merken dat Apple sinds januari 2023 in totaal 13 zero-day kwetsbaarheden heeft verholpen die gericht waren op verschillende Apple-besturingssystemen. Gezien de aanhoudende dreigingen wordt dringend aangeraden om beveiligingsupdates onverwijld te installeren. (bron)

We refer to the exploit as BLASTPASS, as it employed a PassKit (Wallet) attachment containing a malicious image, sent via iMessage. When the phone processed the attachment, the exploit hijacked control of Apple's "BlastDoor" framework for iMessage security.

— Bill Marczak (@billmarczak) September 7, 2023

Nieuwe 'Sponsor' Malware van Iraanse Hackersgroep Infiltreren 34 Internationale Organisaties

Een Iraanse hackersgroep bekend als 'Charming Kitten' (ook wel aangeduid als Phosphorus, TA453, APT35/42) heeft een nieuwe soort achterdeur-malware, genaamd 'Sponsor', ingezet tegen 34 bedrijven wereldwijd. Deze cyberaanvalscampagne is geïdentificeerd door ESET-onderzoekers en liep van maart 2021 tot juni 2022. De groep had het voornamelijk gemunt op overheidsinstellingen, zorgorganisaties en bedrijven in financiële diensten, engineering, productie, technologie, recht en telecommunicatie. Israël, Brazilië en de Verenigde Arabische Emiraten waren de meest getroffen landen. 'Sponsor' is in het bijzonder ontworpen om detectie te omzeilen. De malware verbergt haar configuratiebestanden op de schijf van het slachtoffer, zodat deze discreet kunnen worden geïmplementeerd door kwaadaardige batch-scripts. Deze configuratiebestanden worden zodanig vernoemd dat ze niet opvallen tussen reguliere bestanden, zoals 'config.txt', 'node.txt', en 'error.txt'. De initiële toegang tot de netwerken van de slachtoffers werd voornamelijk verkregen door misbruik te maken van een kwetsbaarheid in Microsoft Exchange, aangeduid als CVE-2021-26855. Eenmaal binnen het netwerk gebruikten de hackers diverse open-source tools om data te exfiltreren, systemen te monitoren en verder in het netwerk te infiltreren. De malware zelf is geschreven in C++ en maakt een service aan bij lancering, zoals geïnstrueerd door het configuratiebestand. Dit bestand bevat ook versleutelde informatie zoals adressen van de command and control (C2) servers, contactintervallen en de RC4-decryptiesleutel. Het malwareprogramma blijft in een lus met de C2-server communiceren om verdere instructies te ontvangen voor uitvoering op het gehoste systeem. ESET heeft een tweede, geoptimaliseerde versie van 'Sponsor' ontdekt die zich voordoet als een updater tool. Hoewel de IP-adressen uit deze campagne momenteel offline zijn, heeft ESET volledige IOCs (Indicators of Compromise) gedeeld om toekomstige bedreigingen die gebruik maken van dezelfde tools of infrastructuur te helpen bestrijden. (bron)

Grootschalige Phishing-campagne Richt zich op Zakelijke Facebook-accounts via Messenger