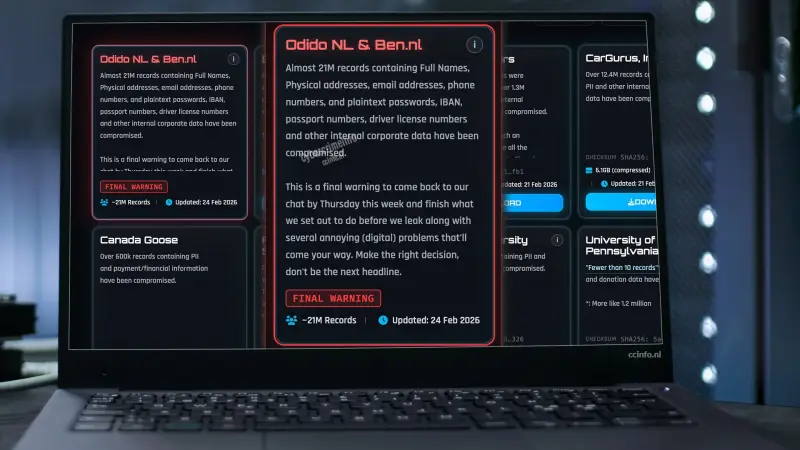

Screenshot Darkweb

Screenshots van ransomware-groepen die Nederlandse en Belgische organisaties claimen op het darkweb

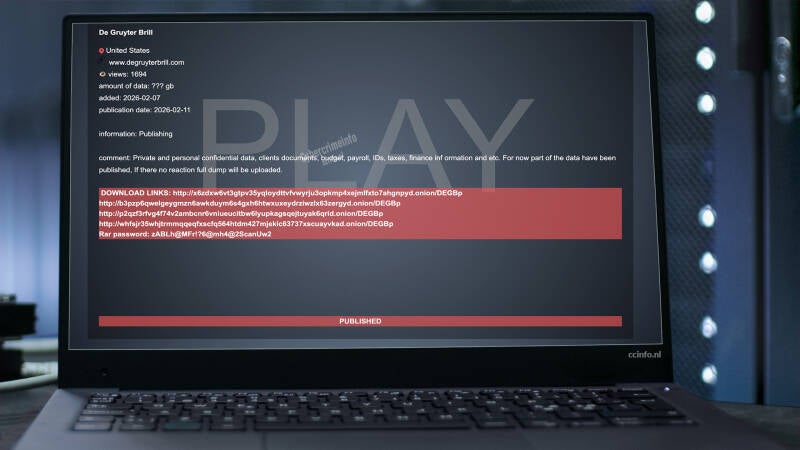

Screenshot hackforum

Screenshots van hackforums en underground marktplaatsen

Screenshot algemeen

Overige screenshots van cybercrime-activiteiten

Actueel overzicht

Alle actuele cyberaanvallen per categorie

Alle slachtoffers darkweb

Volledig overzicht NL/BE organisaties op darkweb

Opsporingsnieuws

Arrestaties en rechtszaken cybercriminelen

Het Nederlandse bedrijf AkzoNobel, een wereldwijde verffabrikant, is mogelijk slachtoffer geworden van de Anubis ransomware. Cybercrimeinfo ontdekte op 1 maart 2026 dat er 170 Gb aan data zou zijn gecompromitteerd. Het is belangrijk te benadrukken dat dit een claim is van de ransomwaregroep Anubis en nog niet bevestigd is door AkzoNobel zelf.

Gehackt bij Odido: wat criminelen nu over jou weten

Drie lezers van ccinfo.nl stuurden ons dezelfde vraag. Ze zijn klant bij Odido, ze hebben de berichten over het datalek gelezen, en ze kunnen er niet van slapen. "Odido zegt 'wees alert', maar waarvoor dan?" schreef een van hen. "Ik weet toch niet wat ze allemaal kunnen." Die angst is begrijpelijk. En terecht. Want dit datalek is ernstiger dan veel mensen denken. Lees artikel

Belgisch bedrijf Symeta getroffen door datadiefstal van Coinbase Cartel

Het Belgische bedrijf Symeta Hybrid, onderdeel van Colruyt Group, is op 24 februari 2026 getroffen door de groep Coinbase Cartel. Symeta is gevestigd in Sint-Pieters-Leeuw en levert diensten op het gebied van communicatie, drukwerk en digitale archivering. Het bedrijf telt ruim 200 medewerkers.

Coinbase Cartel is een relatief nieuwe groep die sinds september 2025 actief is. Volgens beveiligingsonderzoekers bestaat er een mogelijk verband met de hackersgroep ShinyHunters, maar dat is nog niet bevestigd. In tegenstelling tot veel andere ransomwaregroepen versleutelt Coinbase Cartel geen systemen. De groep richt zich uitsluitend op het stelen van bedrijfsdata en dreigt deze te publiceren als er niet betaald wordt. Slachtoffers krijgen 48 uur om te reageren en vervolgens tien dagen om losgeld te betalen.

De groep heeft inmiddels meer dan 75 slachtoffers gemaakt, vooral in de sectoren gezondheidszorg, technologie en transport. Symeta is een van de meest recente Belgische doelwitten van deze groep.

Nederlands architectenbureau cepezed getroffen door ransomwaregroep DragonForce

Het Delftse architectenbureau cepezed is op 19 februari 2026 opgedoken op de leksite van de ransomwaregroep DragonForce. De criminelen claimen het bedrijf te hebben aangevallen en hebben cepezed als slachtoffer gepubliceerd op hun darkwebsite.

Cepezed is een prijswinnend en innovatief architectenbureau gevestigd aan de Ezelsveldlaan in Delft, opgericht in 1984. Het bureau telt circa 20 tot 25 medewerkers en is actief op het gebied van architectuur, stedenbouw, interieurontwerp en gebiedsontwikkeling. Bekende projecten zijn onder meer het Politie Eenheidsbureau in Den Haag en een Maritiem Operationeel Centrum voor de Kustwacht in Den Helder. Het bureau werkt regelmatig voor overheidsopdrachtgevers, waaronder het Rijksvastgoedbedrijf. Cepezed maakt gebruik van Microsoft 365, wat door de aanval mogelijk ook kwetsbaarheden in de bedrijfscommunicatie met zich meebrengt.

DragonForce is een ransomwaregroep die slachtoffers wereldwijd treft. De werkwijze van deze groep combineert het versleutelen van systemen met het stelen van gevoelige data, ook wel dubbele afpersing genoemd. Als het slachtoffer niet betaalt, dreigen de criminelen de gestolen informatie openbaar te maken. Het is op dit moment niet bevestigd of er daadwerkelijk data is buitgemaakt of systemen versleuteld zijn. Cepezed zelf heeft nog geen publieke verklaring afgelegd over het incident.

Architecten- en ontwerpbureaus beschikken doorgaans over gevoelige informatie, zoals bouwtekeningen van overheidsgebouwen, contractgegevens en persoonsgegevens van medewerkers en opdrachtgevers. Een aanval op zo'n bureau kan daardoor bredere gevolgen hebben dan alleen voor het bureau zelf, zeker wanneer er projecten voor gevoelige overheidsinstellingen in het spel zijn.

16 februari 2026 | Efficy genoemd in afpersingsclaim van groep Coinbasecartel

Het Belgische softwarebedrijf Efficy wordt in verband gebracht met een claim van de afpersingsgroep Coinbasecartel. In openbare signaleringen rond deze groep wordt Efficy genoemd als doelwit van een incident waarbij de nadruk ligt op diefstal van gegevens en daaropvolgende afpersing.

Op basis van wat momenteel publiek circuleert, gaat het om een claim van de groep zelf en is er geen publiek toegankelijke, officiële verklaring gevonden van Efficy waarin het incident wordt bevestigd of ontkend. Daardoor is op dit moment niet onafhankelijk vast te stellen wat de exacte aard en omvang van het vermeende incident is, of welke gegevens mogelijk zijn buitgemaakt.

De vermelding is relevant omdat dergelijke claims doorgaans worden gebruikt om druk uit te oefenen op organisaties en om slachtoffers te dwingen tot betaling. Zolang er geen bevestiging of nadere toelichting beschikbaar is vanuit de organisatie zelf of vanuit andere primaire bronnen, blijft de kern feitelijk beperkt tot de constatering dat Efficy door deze groep wordt genoemd in een afpersingscontext.

07 februari 2026 | De Gruyter Brill genoemd in claim van Play ransomwaregroep

In verschillende ransomware monitoringsbronnen verschijnt De Gruyter Brill als nieuw genoemd “slachtoffer” op de leksite van de ransomwaregroep Play. Het gaat om een vermelding die door dergelijke monitors wordt opgepikt vanaf de Play leak site en vervolgens wordt doorgezet in overzichten met recente claims.

Belangrijk is dat zo’n vermelding in deze fase vooral een claim van criminelen is en niet automatisch betekent dat een incident bij de organisatie onafhankelijk is bevestigd. Op de pagina’s die de claim signaleren is bovendien context te zien die niet eenduidig is, onder meer doordat de organisatie in verschillende posts en samenvattingen anders wordt aangeduid, zoals “Walter de Gruyter GmbH / De Gruyter Brill Inc.”. Dat soort verschillen komt vaker voor door automatische verrijking en het samenvoegen van entiteiten, en maakt het extra lastig om hieruit af te leiden of het specifiek om de Nederlandse Brill activiteiten in Leiden gaat.

Op dit moment is in openbare bronnen nog geen formele bevestiging gevonden van De Gruyter Brill zelf, en ook geen berichtgeving door gevestigde media of een toezichthoudermelding waaruit blijkt dat de Nederlandse tak is getroffen. Daarmee blijft de status op dit moment: er is een claim in het monitoringscircuit, maar de toeschrijving en omvang zijn publiek nog niet te verifiëren.

Zodra er door de groep daadwerkelijk bestanden of voorbeelddata worden gepubliceerd, kan pas inhoudelijk worden beoordeeld of het om De Gruyter Brill als geheel gaat, om een specifieke entiteit (zoals Brill in Nederland) of mogelijk om een gelieerde omgeving of leverancier. Tot die tijd is de meest feitelijke weergave dat Play De Gruyter Brill opvoert op de leksite en dat onafhankelijke bevestiging nog ontbreekt.

Nederlandse link bij Qilin-aanval op Duitse agrarische organisatie INGUS

De ransomware-groepering Qilin heeft op 2 februari 2026 de organisatie INGUS geclaimd als slachtoffer van een cyberaanval. Hoewel de getroffen entiteit in eerste instantie geassocieerd wordt met de landcode Nederland, wijst de digitale infrastructuur naar het domein ingus-net.de. Uit nader onderzoek blijkt dat het hier gaat om een vooraanstaande Duitse onderneming in de agrarische sector. De aanvallers hebben gedreigd met het publiceren van gevoelige gegevens indien er geen onderhandelingen over losgeld worden gestart.

Bij de inventarisatie van het incident zijn diverse DNS-gegevens van het domein vastgelegd, waarbij geen gebruik van bekende cloud- of SaaS-diensten is gedetecteerd. Qilin, een groepering die vermoedelijk vanuit Rusland opereert en gebruikmaakt van een Ransomware-as-a-Service model, staat bekend om het exfiltreren van grote hoeveelheden data alvorens systemen te versleutelen. In eerdere gevallen in de regio zijn bij dergelijke aanvallen aanzienlijke hoeveelheden persoonsgegevens en vertrouwelijke bedrijfsdocumenten buitgemaakt. Er is momenteel geen officiële bevestiging over de exacte omvang van de ontvreemde informatie bij INGUS.

Nova Ransomware claimt KPMG Nederland als slachtoffer van cyberaanval

De ransomware-groep Nova heeft op vrijdag 23 januari 2026 geclaimd dat accountants- en adviesorganisatie KPMG slachtoffer is geworden van een aanval. Bij de publicatie van deze claim werd specifiek gebruikgemaakt van een aanduiding die verwijst naar Nederland, wat er sterk op wijst dat de melding betrekking heeft op de Nederlandse divisie of infrastructuur van het bedrijf. Het is op dit moment nog onduidelijk over welke specifieke data de criminelen beweren te beschikken of wat de exacte omvang van de vermeende inbreuk is.

Dergelijke claims op zogenoemde leak sites worden doorgaans ingezet door cybercriminelen om de druk op een organisatie op te voeren en betalingen af te dwingen. Het plaatsen van een bedrijfsnaam op een dergelijke lijst impliceert vaak dat er data is ontvreemd en versleuteld, maar dit is nog niet onafhankelijk geverifieerd. Het ontbreekt vooralsnog aan een officiële bevestiging of reactie vanuit de organisatie zelf over de legitimiteit van deze claim of de status van hun systemen. Beveiligingsexperts monitoren de situatie nauwlettend om vast te stellen of er daadwerkelijk bedrijfsgevoelige informatie zal worden gepubliceerd.

Akira claimt aanval op Belgisch metaalbedrijf Van Eycken en dreigt met datalek

De ransomwaregroep Akira heeft op 22 januari 2026 het Belgische bedrijf Van Eycken toegevoegd aan de lijst van slachtoffers op hun lek-website. De cybercriminelen beweren verantwoordelijk te zijn voor een aanval op de onderneming en stellen dat zij over een aanzienlijke hoeveelheid interne data beschikken. Volgens de claim van de groepering is er in totaal 69 gigabyte aan bedrijfsgegevens buitgemaakt die zij binnenkort openbaar zullen maken.

De hackers specificeren dat de ontvreemde dataset diverse gevoelige documenten bevat. Het zou hierbij gaan om gedetailleerde persoonlijke informatie van werknemers, inclusief paspoorten en scans van andere identiteitsdocumenten. Daarnaast claimt Akira toegang te hebben verkregen tot HR-dossiers, financiële administratie, projectbestanden en vertrouwelijkheidsovereenkomsten. De groepering heeft aangekondigd deze informatie te zullen uploaden, maar heeft in de publicatie geen specifieke deadline of losgeldbedrag vermeld.

Van Eycken is een in België gevestigde onderneming die gespecialiseerd is in het leveren van oplossingen op het gebied van metaalbewerking en infrastructuur. De bedrijfsactiviteiten omvatten onder meer de realisatie van leuningen, structuren, bruggen, voertuigkeringen, geluidsschermen en diverse assemblagewerkzaamheden. De melding van het incident is uitsluitend gebaseerd op de informatie die door de ransomwaregroep zelf naar buiten is gebracht via hun communicatiekanalen op het dark web.

Veenkoloniaal Museum Veendam geclaimd als slachtoffer door LockBit ransomware

Op 20 januari 2026 is het Veenkoloniaal Museum, gevestigd te Veendam, toegevoegd aan de lijst van slachtoffers op de publieke lek-site van de ransomwaregroep LockBit. De melding werd geregistreerd onder de specifieke groepsnaam 'Lockbit5', wat duidt op een recente activiteit van deze criminele organisatie.

De aanvallers hebben bij de claim, zoals gebruikelijk bij deze vorm van cybercriminaliteit, bewijsmateriaal geplaatst. Dit betreft een screenshot van bestandsmappen of data die naar verluidt tijdens de aanval zijn buitgemaakt. De exacte aard en omvang van de ontvreemde gegevens zijn op dit moment nog niet publiekelijk bevestigd door het museum zelf. Het Veenkoloniaal Museum beheert collecties die de geschiedenis van de Groninger Veenkoloniën, de landbouwindustrie en de zeevaart in de regio belichten.

Uit technische gegevens die bij de waarneming zijn vastgelegd, blijkt dat de domeinnaam van het museum gebruikmaakt van Microsoft 365-diensten. De aanvallers dreigen doorgaans met het publiceren van gevoelige interne informatie indien er niet aan de losgeldeisen wordt voldaan.

LockBit opereert als een Ransomware-as-a-Service (RaaS) en is ondanks eerdere internationale politieacties nog steeds actief via verschillende affiliates. De toevoeging van het Veenkoloniaal Museum aan hun site markeert een nieuw incident gericht op de Nederlandse culturele sector.

Nederlands productiebedrijf Van Venrooy getroffen door ransomware

De Nederlandse onderneming Van Venrooy, gevestigd in Oss, is getroffen door een incident met ransomware. De aanval werd op 27 december 2025 publiekelijk bekend nadat de Safepay-ransomwaregroep de organisatie op een lijst met slachtoffers plaatste. Van Venrooy is een familiebedrijf dat gespecialiseerd is in engineering en de productie van op maat gemaakte utiliteitsvoertuigen en mobiele oplossingen.

Technische analyses van de digitale infrastructuur van het bedrijf wijzen op het gebruik van clouddiensten voor e-mailbeheer en specifieke DNS-configuraties. De Safepay-groep hanteert een werkwijze waarbij systemen worden versleuteld en gegevens worden ontvreemd om organisaties onder druk te zetten (double extortion).

Er zijn op dit moment geen publieke details vrijgegeven over de omvang van de eventueel buitgemaakte data of de specifieke systemen die door de versleuteling zijn geraakt. Ook informatie over een losgeldeis of de huidige status van de operationele continuïteit binnen het bedrijf is niet officieel bevestigd. De onderneming is bekend om haar activiteiten in sectoren zoals de gezondheidszorg, overheid en marketing.

Belgische non-profitinstelling JEF getroffen door Lockbit5

Op 26 december 2025 is vastgesteld dat de Belgische organisatie JEF, opererend onder de domeinnaam jefar.be, is geclaimd als slachtoffer door de ransomware-groepering Lockbit5. De aanval heeft naar schatting plaatsgevonden op 25 december 2025. Dit incident betreft een organisatie die in 2013 is ontstaan uit een fusie tussen de vzw Jeunes Emploi Formation en de vzw Personnes Handicapées. De kernactiviteiten van deze instelling richten zich op de begeleiding en opleiding van jongeren en de ondersteuning van personen met een beperking.

Technische gegevens wijzen uit dat de organisatie voor haar digitale infrastructuur gebruikmaakt van cloud- en SaaS-oplossingen, waaronder Microsoft 365. De incidentmelding door de ransomware-groep impliceert dat er ongeoorloofde toegang is verkregen tot de interne systemen van de vzw. De werkwijze van Lockbit5 kenmerkt zich door het versleutelen van data en het dreigen met de publicatie van buitgemaakte informatie indien er niet aan de gestelde eisen wordt voldaan.

Gezien de aard van de maatschappelijke dienstverlening van JEF bestaat de mogelijkheid dat er bij deze inbraak gevoelige gegevens van cliënten en medewerkers betrokken zijn. Er is op dit moment geen publieke informatie beschikbaar over de exacte omvang van de eventueel geëxfiltreerde data. De melding van de aanval op 26 december past in een patroon waarbij zorg- en welzijnsorganisaties doelwit zijn van cybercriminaliteit omwille van de kritieke aard van hun diensten en de gevoeligheid van de informatie die zij beheren.

De verdere ontwikkelingen met betrekking tot de integriteit van de systemen en de gegevens van de getroffen organisatie worden nauwlettend gevolgd via de bekende publicatiekanalen van de betrokken actoren.

Groothandel Fresh2You door Lockbit5 op slachtofferlijst geplaatst

De Nederlandse onderneming Fresh2You is door de ransomware-groepering Lockbit5 aangemerkt als slachtoffer van een cyberaanval. Op 26 december 2025 werd op de publieke website van de hackersgroep geclaimd dat de systemen van het bedrijf zijn gecompromitteerd. Fresh2You is een internationaal opererende importeur, exporteur en groothandel in de AGF-sector (aardappelen, groenten en fruit) en beschikt over diverse Cash & Carry-locaties.

Volgens de data gepubliceerd op het darkweb-platform van Lockbit5 wordt de datum van de aanval geschat op 26 december 2025. De groepering staat erom bekend bedrijfsnetwerken binnen te dringen, data te exfiltreren en systemen te versleutelen. De plaatsing op de lijst impliceert dat de aanvallers beweren toegang te hebben tot vertrouwelijke bedrijfsgegevens, hoewel de specifieke aard en omvang van de buitgemaakte data op dit moment niet openbaar zijn gespecificeerd in de claim.

Uit een externe analyse van de domeingegevens ten tijde van de melding zijn geen bekende cloud- of SaaS-diensten gedetecteerd die direct in verbinding staan met de getroffen infrastructuur. Het incident markeert een nieuwe melding binnen de voedselvoorzieningsketen in de Benelux, een sector die in toenemende mate doelwit is van financieel gemotiveerde cybercriminaliteit.

Nederlands metaalrecyclingbedrijf RD Metals getroffen door Lockbit5-ransomware

De Nederlandse onderneming RD Metals is het doelwit geworden van een cyberaanval door de ransomware-groepering Lockbit5. De aanval werd op 26 december 2025 publiekelijk bekendgemaakt, waarbij de feitelijke infiltratie van de systemen wordt geschat op 25 december 2025. RD Metals is een gecertificeerd specialist in de verwerking en recycling van metaalafval en elektronische reststromen.

Bij deze aanval is gebruikgemaakt van gijzelsoftware om toegang te verkrijgen tot de bedrijfssystemen. De werkwijze van de Lockbit5-groep kenmerkt zich door het claimen van slachtoffers op een publieke lijst, waarbij de dreiging van datalekken wordt ingezet als pressiemiddel. Uit technische gegevens van het domein rdmetals.nl blijkt dat de organisatie gebruikmaakt van diverse digitale infrastructuren, waaronder SaaS-oplossingen voor e-mailverkeer.

Er zijn momenteel geen specifieke details openbaar over de exacte hoeveelheid of de aard van de gegevens die bij deze aanval mogelijk zijn gecompromitteerd. Ook over de eventuele verstoring van de fysieke recyclingactiviteiten of de hoogte van een losgeldeis zijn op dit moment geen geverifieerde gegevens beschikbaar. Het incident bevestigt de aanhoudende kwetsbaarheid van bedrijven binnen de logistieke en industriële sector voor internationaal opererende ransomware-collectieven.

Victoria Benelux (B) slachtoffer van Qilin ransomware aanval

De hackersgroep Qilin heeft op 20 december 2025 de verantwoordelijkheid opgeëist voor een cyberaanval op Victoria Benelux. Meldingen van beveiligingsanalisten bevestigen dat de onderneming is toegevoegd aan de lijst van slachtoffers die door de criminele organisatie wordt bijgehouden op het dark web. De claim volgt na detectie van de aanval op dezelfde dag, waarbij de groep dreigt met het openbaar maken van buitgemaakte gegevens.

Uit technische analyses van de digitale omgeving blijkt dat er voorafgaand aan het incident indicaties zijn geweest van activiteiten door zogeheten infostealers. Hierbij zijn gegevens van tweeëntwintig gebruikersaccounts gecompromitteerd, wat kwaadwillenden vaak gebruiken om initiële toegang tot een bedrijfsnetwerk te verkrijgen. Tevens zijn er diverse kwetsbare punten in het externe aanvalsoppervlak van de organisatie geïdentificeerd die mogelijk als ingang hebben gediend.

Victoria Benelux maakt gebruik van verschillende cloudtoepassingen en maildiensten voor hun dagelijkse werkzaamheden. De werkwijze van Qilin omvat doorgaans het versleutelen van systemen en het exfiltreren van data als drukmiddel bij afpersing. Er is vooralsnog geen officiële informatie naar buiten gebracht over de specifieke gevolgen voor de bedrijfsvoering, de aard van de data of over eventuele onderhandelingen met de aanvallers

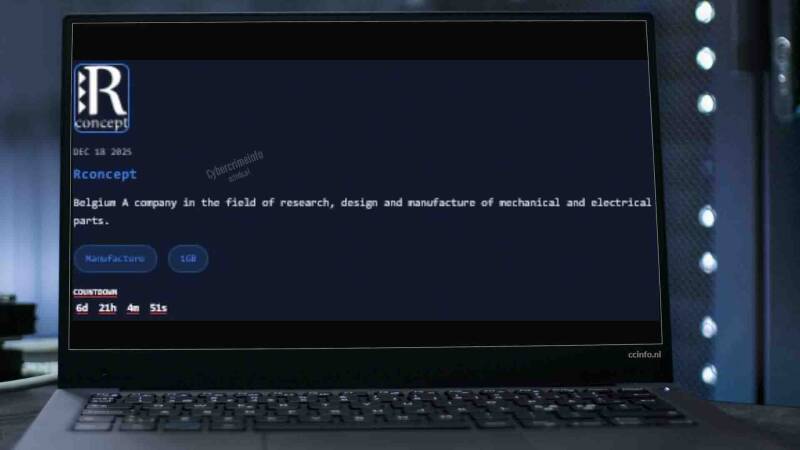

Belgisch bedrijf Rconcept slachtoffer van Nova ransomware aanval

De Belgische onderneming Rconcept is op 19 december 2025 toegevoegd aan de lijst van slachtoffers van de ransomwaregroep Nova. De cybercriminele groepering claimde de verantwoordelijkheid voor de aanval op hun publieke darkweb-portaal. Rconcept is een bedrijf dat zich specialiseert in het onderzoeken, ontwerpen en fabriceren van diverse mechanische en elektrische onderdelen. De vermelding op de website van de aanvallers suggereert dat de systemen van het bedrijf zijn binnengedrongen en dat er mogelijk interne bedrijfsgegevens zijn ontvreemd.

De ontdekking van de claim vond plaats op dezelfde dag als de geschatte datum van de aanval. Bij ransomware-incidenten van dit type hanteren criminele groepen vaak een methode van dubbele afpersing. Hierbij worden bestanden niet alleen versleuteld om de bedrijfsvoering te verstoren, maar wordt ook gedreigd met het publiceren van gevoelige data indien er niet tot betaling van losgeld wordt overgegaan. Het is op dit moment niet openbaar gemaakt welke specifieke data de groep Nova beweert in bezit te hebben of welk bedrag er eventueel wordt geëist voor het vrijgeven van de bestanden.

Uit analyses van de digitale voetafdruk van het slachtoffer blijkt dat er sporen zijn van activiteit door zogenaamde infostealers. Externe inlichtingendiensten hebben melding gemaakt van zesenveertig gecompromitteerde gebruikers in relatie tot het domein van de organisatie. Hoewel er in de beschikbare rapportages geen directe inloggegevens van werknemers als gestolen zijn gemarkeerd, vormen dergelijke malware-infecties vaak een initiële toegangsroute voor ransomware-operaties. Het externe aanvalsoppervlak van de onderneming is eveneens in kaart gebracht door beveiligingsonderzoekers, waarbij de focus ligt op mogelijke kwetsbaarheden in de infrastructuur. Het incident staat momenteel geregistreerd als een actieve claim van de Nova-groep.

SCIPIONI tankstation in België getroffen door MORPHEUS ransomware-groep

Op 12 december 2025 werd het Belgische tankstation SCIPIONI (scipioni.be) getroffen door de MORPHEUS ransomware-groep. Deze groep staat bekend om het uitvoeren van gerichte aanvallen op organisaties in verschillende sectoren, waarbij ze gegevens versleutelen en vervolgens losgeld eisen voor de decryptiesleutels.

De aanval op SCIPIONI volgt een patroon waarbij de aanvallers toegang krijgen tot de netwerken van bedrijven en vervolgens hun systemen gijzelen. De MORPHEUS-groep heeft in het verleden al meerdere soortgelijke aanvallen uitgevoerd, gericht op zowel grote als middelgrote bedrijven. Deze aanvallen kunnen aanzienlijke verstoringen veroorzaken, niet alleen door de versleuteling van bedrijfsdata, maar ook door de downtime die ze veroorzaken, wat kan leiden tot financiële verliezen.

Het tankstation, gelegen in België, is nu een van de vele bedrijven die slachtoffer zijn geworden van deze dreiging. De impact van de aanval wordt nog beoordeeld, maar het bedrijf is naar verluidt bezig met het herstellen van zijn systemen en het werken met cybersecurity-experts om de schade te beperken.

De MORPHEUS ransomware-groep blijft actief in het cyberdreigingslandschap, en de incidenten zoals deze benadrukken de voortdurende risico’s die bedrijven in verschillende sectoren lopen wanneer ze niet voldoende beveiligingsmaatregelen treffen. Het is belangrijk dat organisaties zich blijven wapenen tegen dergelijke dreigingen door het implementeren van robuuste beveiligingspraktijken en het onderhouden van een responsstrategie voor cybersecurity-incidenten.

Qilin ransomware-aanval treft Peter Meijer Architect

Op 4 december 2025 werd bekend dat het bedrijf Peter Meijer Architect het doelwit is geworden van een ransomware-aanval door de Qilin-groep.

Hoewel de volledige details van de aanval nog niet openbaar zijn, is het duidelijk dat de Qilin-groep verantwoordelijk is voor het versleutelen van bestanden binnen het netwerk van het slachtoffer, met mogelijk de eis van losgeld voor de decryptie van de gegevens. De Qilin-groep is bekend om hun gebruik van geavanceerde technieken om toegang te verkrijgen tot systemen en vertrouwelijke informatie te stelen.

Het slachtoffer maakt gebruik van cloudgebaseerde diensten, waaronder Microsoft 365, wat kan wijzen op een exploitatie van kwetsbaarheden in deze systemen tijdens de aanval. Dit benadrukt het belang van robuuste beveiligingsmaatregelen bij het gebruik van cloudsoftware door bedrijven.

Deze aanval is een voorbeeld van de voortdurende dreiging van ransomware en de schade die dergelijke aanvallen kunnen veroorzaken voor zowel kleine als grote bedrijven. Het incident toont aan hoe kwetsbaar zelfs goed beveiligde bedrijfsnetwerken kunnen zijn voor cybercriminaliteit.

bpost slachtoffer van Tridentlocker ransomwareaanval

bpost, een Belgisch bedrijf actief in de postsector, is slachtoffer geworden van een ransomwareaanval door de Tridentlocker ransomwaregroep. De aanval werd ontdekt op 1 december 2025 en heeft invloed op de werking van het bedrijf, dat verantwoordelijk is voor de sortering, bezorging en het transport van postdiensten zowel lokaal als internationaal. bpost biedt ook elektronische communicatie, financiële transacties en andere verwante diensten aan. Het bedrijf opereert voornamelijk in de postsector en biedt e-commerce en pakketlogistiek aan in Europa, Noord-Amerika en Azië. De aanval werd op 1 december 2025 geconstateerd.